Laboratuvarlar

- Lab 2.1 Ağ İletişim Analizi

Lab 2.1w Windows’ta Ağ İletişim Analizi

Lab 2.1 Analiz Soruları

Lab 2.1 Anahtar Terimler Sınavı

- Lab 2.2 Port Bağlantı Durumu

Lab 2.2w Windows-Tabanlı Port Bağlantı Durumu

Lab 2.2l Linux-Tabanlı Port Bağlantı Durumu

Lab 2.2 Analiz Soruları

Lab 2.2 Anahtar Terimler Sınavı

Ağlar, A noktasından B noktasına ya da B noktasından A noktasına veri iletimi yaparak çalışır. Ancak veri iletişimini kontrol etmek için bazı standartlara ihtiyaç vardır. Bu bölümün laboratuvarlarında şu üç standarttan faydalanacaksınız: Address Resolution Protocol (ARP), User Datagram Protocol (UDP) ve Transmission Control Protocol (TCP). Paketlerin trafiğini tam olarak görebilmeniz için bağlantıları kuracak ve nereye gitmesi gerektiğine dair bilgi alacaksınız. Bunun için Wireshark ve netstat gibi araçları kullanacaksınız.

Lab 2.1: Ağ İletişim Analizi

Wireshark, ağ profesyonellerinin ağ trafiği sorunlarını gidermek ve analiz etmek için kullanabilecekleri güçlü bir protokol analizcisidir (ve sniffer’ı). Wireshark’ta ortaya konan bilgiler bir ağa saldırmak veya savunmak için kullanılabildiğinden, yöneticiler bunu nasıl kullanacaklarını öğrenmeli ve böylece potansiyel saldırganların neler yapabileceğinin farkında olmalıdırlar. Wireshark, çeşitli protokollerin nasıl çalıştığına bakmanıza yardımcı olacak bir programdır. Kitap boyunca çeşitli laboratuvarlarda incelenecektir.

Lab 1.1, “Ağ İş İstasyonu İstemci Yapılandırması” nda, IP adreslerinin MAC adresleriyle ilişkisine ve ping komutunun kullanımına baktınız. Bu laboratuvarda, önce Adres Çözümleme Protokolünü (ARP) kullanan başka bir bilgisayarın MAC adresini isteyen bilgisayar tarafından oluşturulan trafiği göreceksiniz. Daha sonra ping isteği ve cevap süresince ICMP trafiğine bakacaksınız. Sonra, DNS tarafından kullanılan bağlantısız bir protokol olan UDP’ye bakacaksınız. Son olarak ise bağlantılı TCP trafiğine bakacaksınız.

Internet Denetim İletisi Protokolü (ICMP), ağdaki farklı aygıtlar arasında ağda neler olduğu ile ilgili daha fazla bilgi edinilmesine yardımcı olmak için kullanılan bir aktarım protokolüdür.

Kullanıcı Datagram Protokolü (UDP), genellikle iletim sırasının önemli olmadığı veya trafiğin zamanlamasının trafiğin bütünlüğünden daha önemli olduğu küçük miktarlarda veri göndermek için kullanılan bağlantısız bir aktarım protokolüdür.

İletim Denetimi Protokolü (TCP), iki veya daha fazla bilgisayar arasındaki bağlantı yönelimli protokoldür. Bu nedenle veri iletilmeden önce güvenli bir bağlantı kurulmalıdır. İki cihaz arasındaki TCP ile bu bağlantının kurulmasına three-way handshake (üç-yönlü el sıkışma) denir. Aşağıdaki şekilde bir TCP paketinin başlığı (header) görülmektedir ve onun da aşağısında TCP’nin bölümleri açıklanmaktadır.

- Source Port (Kaynak Bağlantı Noktası): 16 bittir. Kaynak port numarasını belirtir.

- Destination Port (Hedef Bağlantı Noktası): 16 bittir. Hedef port numarasını belirtir.

- Sequence Number (Sıra Numarası): 32 bittir. Bu segmentteki ilk veri oktetinin sıra numarasıdır (SYN mevcut olduğu zaman hariç). Eğer SYN mevcutsa sıra numarası başlangıç sıra numarasıdır (ISN) ve ilk veri okteti ISN+1’dir.

- Acknowledgement Number (Alındı Onayı Numarası): 32 bittir. ACK kontrol biti ayarlanmışsa, bu alan göndericinin almayı beklediği sıra numarasının değerini içerir. Bir bağlantı kurulduğunda ACK değeri her zaman gönderilir.

- Data Offset: 4 bittir. TCP başlığında 32-bitlik kelimelerin sayısıdır. Verinin başladığını belirtir. TCP başlığı (seçenekler de dahil olmak üzere) 32-bitlik parçalanamaz bir sayıdır.

- Reserved (Ayrılmış Alan): 6 bittir. İleride kullanılmak üzere ayrılmıştır ve değeri sıfır olmalıdır.

- Control Bits (Kontrol Bitleri): 6 bittir (soldan sağa):

- URG: Urgent Pointer (Acil İşaretçi) alanı.

- ACK: Acknowledgement (alındı onayı) alanı.

- PSH: Push (itme) işlevi.

- RST: Bağlantıyı resetleme

- SYN: Sıra numaralarının senkronize edilmesi.

- FIN: Gönderilen verinin sonlanması.

- Window: 16 bittir. Göndericinin kabul etmeye istekli olduğu onaylama alanında belirtilen sayı ile başlayan veri oktetlerinin sayısıdır.

- Checksum (Kontrol): 16 bittir. Sağlama alanı, başlığın ve verinin tamamındaki 16 bitlik kelimelerin toplamının 16 bitlik tamamlayıcısıdır. Bir segment, kontrol edilmek üzere tek sayıda başlık ve metin oktetleri içeriyorsa, son sekiz bitin sağına, sağlama amacıyla 16-bitlik bir kelime oluşturmak için sekiz tane sıfır eklenir. Sekiz tane sıfır doldurulan bu kısım, segmentin bir parçası olarak iletilmez. 16-bitlik kelimelere ayrılan segmentte, 16’lık tabanda toplama işlemi yapılır. Toplamın sağlaması yapılırken, sağlama alanı sıfırlarla değiştirilir.

- Urgent Pointer (Acil İşaretçi): Bu alan, acil işaretçinin mevcut değerini, bu segmentteki sıra numarasından pozitif bir değer olarak bildirir. Acil işaretçi, acil verileri izleyen sekizli sıra numarasına işaret eder. Bu alan sadece URG kontrol biti ile segmentlerde yorumlanabilir.

- Options (Seçenekler): Değişkendir.

- Padding (Dolgu): Değişkendir. TCP başlık dolgusu, TCP başlığının bitmesini ve verilerin 32-bitlik bir sınırda başlamasını sağlamak için kullanılır. Dolgu sıfırlardan oluşur.

Üç yönlü el sıkışmada esasında üç adım vardır. İlk olarak, ilk bilgisayar senkronize paket (SYN) aracılığıyla ikinci bilgisayarla bir bağlantı kurar. İkinci bilgisayar bu paketi aldığında, SYN ve alındı onayı paketi (ACK) göndererek yanıt verir. İlk bilgisayar da ACK paketi atar ve güvenli bağlantı kurulmuş olur. Asıl veri buradan sonra gönderilir. Üç yönlü el sıkışma, SYN, SYN/ACK ve ACK ile oluşur. Gördüğünüz gibi bu önemli bir güvenlik konseptidir.

Örneğin, TCP üç yönlü el sıkışması kullanan bir uygulama katmanı protokolüdür. Internet’te web-tabanlı haberleşmede sık kullanılan kapsamlı bir protokoldür. HTTP, kullanıcı temsilcileri ve proxy’ler veya yönlendiriciler arasında diğer Internet sistemleri ile haberleşme için kullanılır. TCP tabanlı protokoldür. Haberleşme için 80 portunu kullanır.

NOT: Bu laboratuvar ARP dahil IPv4 ile ilişkili protokoller ve yöntemler üzerine kurulmuştur. ARP, IPv6’nın bir parçası olmadığı için, bu laboratuvar IPv6 çalışma ortamında aynı sonuçları sağlamayacaktır.

Öğrenim Amaçları

Bu laboratuvarı tamamladıktan sonra

- İki bilgisayar arasında iletişim oturumu (session) yakalamak için Wireshark’ı kullanabilirsiniz.

- Wireshark kullanılarak yakalanan bir oturumun ekran görüntüsü verildiğinde Wireshark ekranının üç ana bölümünü belirleyebileceksiniz.

- İstenen protokolleri görüntülemek için Wireshark’ın filtre seçeneğini kullanabileceksiniz.

- UDP trafiğini yakalamak ve tanımlamak için Wireshark’ı kullanabileceksiniz.

- TCP trafiğini yakalamak, üç yönlü el sıkışma ve kullanılan paketlerde dahil olmak üzere TCP oturumunun sona erdiğini belirlemek için Wireshark’ı kullanabileceksiniz.

- 25 DAKİKA

Lab 1.2m: Windows’ta Ağ İletişim Analizi

Malzemeler ve Kurulum

Aşağıdakilere ihtiyacınız olacaktır:

- Windows 10

- Windows 2016 Server

- Metasploitable 2 (Linux)

Ayrıca Wireshark’a da ihtiyacınız olacak.

Laboratuvar Adımlarına Kısa Bir Bakış

Adım 1: Windows 10 PC’yi ve Windows 2016 Server’ı başlatın. Yalnızca Windows 10 makineye giriş yapın.

Adım 2: ARP önbelleğini temizleyin.

Adım 3: Wireshark’ı başlatın ve bir ping oturumu yakalayın.

Adım 4: Yakalanan oturumu inceleyin.

Adım 5: Yakalanan oturumu filtreleyin.

Adım 6: Bir DNS oturumu yakalayın.

Adım 7: DNS oturumunu inceleyin.

Adım 8: ARP önbelleğini temizleyin ve bir Telnet oturumu yakalayın.

Adım 9: Telnet oturumunu inceleyin ve kullanımda olan protokolleri belirleyin.

Adım 10: Windows 10 PC’den çıkış yapın.

Laboratuvar Adımları

Adım 1: Windows 10 PC’yi ve Windows 2016 Server’ı başlatın. Yalnızca Windows 10 makineye giriş yapın.

Windows 10 PC’de oturum açmak için aşağıdaki adımları izleyin:

- Oturum açma ekranında Yönetici simgesini tıklayın.

- Parola metin kutusuna adminpass yazın ve ENTER tuşuna basın.

Adım 2: ARP önbelleğini temizleyin.

ARP önbelleği, bilgisayarın ARP tablosunda bulunan bilgilerin depoladığı bellekteki bir alandır. Yakalama oturumunu başlatmadan önce ARP önbelleğini temizlediğinizde, yakaladığınız veriler üzerinde daha fazla kontrol sahibi olursunuz.

- Komut İstemi’ni yönetici olarak çalıştırın.

- Evet’i tıklayın.

- Komut satırında arp -a yazın.

- Girdiler yok olmalıdır. Eğer hala varsa, arp -d komutu ile temizleyin.

- NOT: Komut istemi penceresini bu laboratuvarda açık bırakın çünkü çok kez kullanacaksınız.

Adım 3: Wireshark’ı başlatın ve bir ping oturumu yakalayın.

Bu adım sizi Wireshark ile tanıştırır ve iki bilgisayar arasındaki iletişimi yakalamayı, görüntülemeyi ve filtrelemeyi nasıl yapacağınızı gösterir.

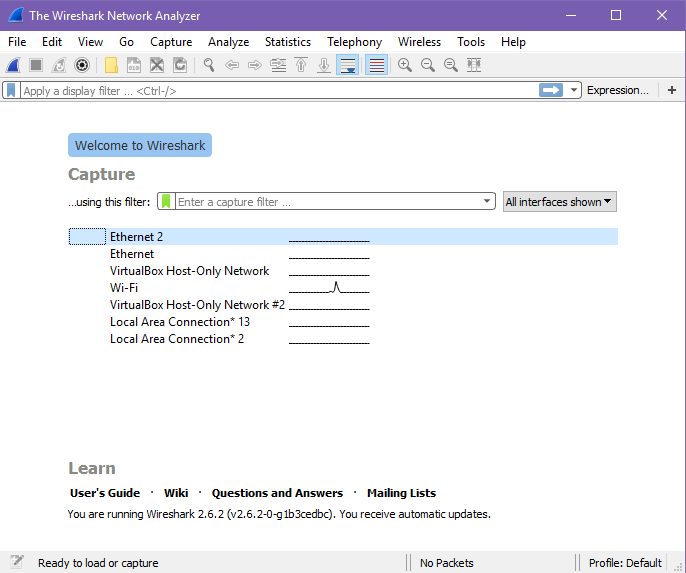

- Şekil 2-1‘de gösterildiği gibi Wireshark’ı başlatın.

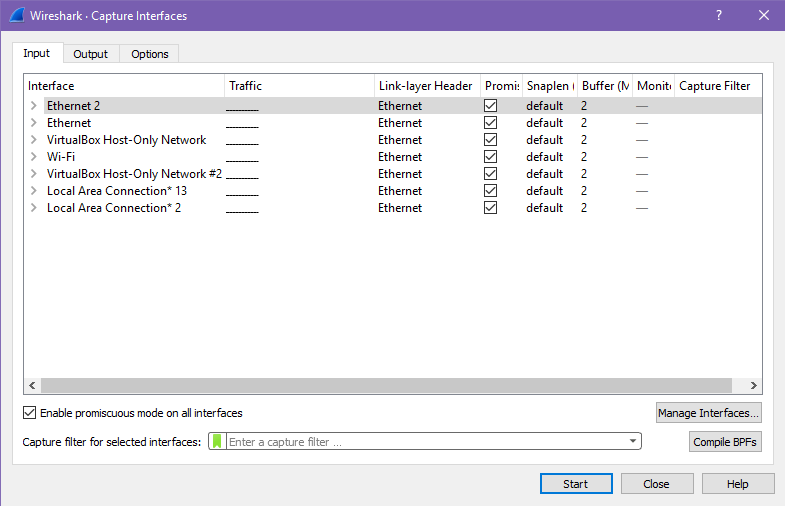

- Capture | Options’ı seçerek internete bağlı olduğunuz arayüze tıklayın.

- Capture Interfaces iletişim kutusunda veri yakalamaya başlamak için Start’a tıklayın.

- Komut satırında ping 192.168.2.169 yazın. (Windows 2016 Server makinenin IP adresi)

- Cevabı gözlemleyin. Dört yanıt almalısınız.

- Wireshark ’ta Capture | Stop’a tıklayarak veri yakalamayı durdurun.

- Yakalanan oturumu gözlemleyin. Şekil 2-3’te gösterilen örneğe bakın. Hangi protokol ping istekleri için kullanılıyor?

Şekil 2-1 Wireshark Başlangıç Ekranı Şekil 2-2 Capture Interfaces İletişim Kutusu

Şekil 2-1 Wireshark Başlangıç Ekranı Şekil 2-2 Capture Interfaces İletişim Kutusu

Şekil 2-2 Capture Interfaces İletişim Kutusu

Şekil 2-2 Capture Interfaces İletişim Kutusu

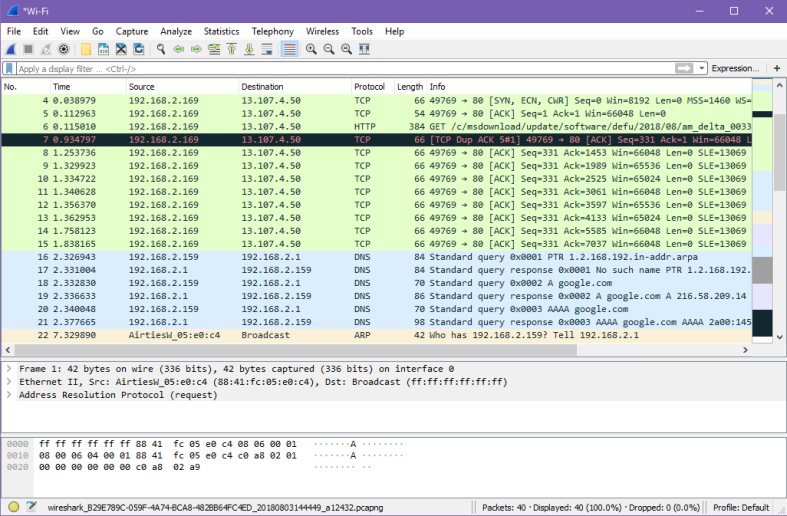

Şekil 2-3 ping verisi topladıktan sonra Wireshark

Adım 4: Yakalanan oturumu inceleyin.

Şimdi Wireshark’ın size verdiği bilgilere bakacaksınız.

- Şekil 2-3’te gösterildiği gibi Wireshark’ın ana ekranı üç alana ayrılmıştır.

- Paket Listesi Kısmı: En üstte yer alan bu kısım, yakalanan paketleri özetler. Bu bölümdeki paketlerden herhangi birine tıklamak aşağıdaki diğer iki kısımda daha ayrıntılı bilgiler görüntüler.

- Ağaç Görünümü Kısmı: Ortada bulunan bu kısım, üst kısımda seçilen paket hakkında ağaç biçiminde ayrıntılı bilgi görüntüler.

- Veri Görünümü Kısmı: En altta yer alan bu kısım, yakalanan bir paketin onaltılık formatta ve metin biçimindeki ham verilerini gösterir. Onaltılık format 16-tabanında numaralama sistemidir. 0-9 arası rakamlardan ve A-F arası harflerden oluşur. Onaltılık sistem, ikili sayıları temsil etmenin kısa bir yolu olarak düşünülebilir. Ağaç Görünümü Kısmında seçilen herhangi bir kesit, bu kısımda vurgulanacaktır.

- Paket Listesi kısmındaki sütunlar aşağıda verilmiştir. Her sütun belirli bilgileri sağlar.

- No (Numara): Paketlerin alındığı sıra

- Time (Zaman): Her paketin yakalanmasının başlangıcına göre yakalanan zaman

- Source (Kaynak): Kaynağın adresi

- Destination (Hedef): Hedefin adresi

- Protocol: Yakalanan paketin kullandığı protokol

- Length: Paketin boyutu (byte olarak)

- Info (Bilgi): Paketin yaptıklarının bir özeti

Paket listesi kısmında hangisi seçili ise, ağaç görünümünde ve veri görünümü kısımlarında da görüntülenir. Paket listesi kısmında oluşturmayı planladığınız amaçların dışında başka paketleriniz de olabilir. Bunlar, IGMP (çok noktaya yayın için kullanılır) veya 802.1D (spanning ağacı için) paketlerini içerebilir. Gördüğünüz paketler ağ ekipmanınıza veya hangi ağ ekipmanlarının simüle edildiğine bağlıdır.

NOT: ARP protokolüne ait iki paket göreceksiniz. Birincisi broadcast (yayın), ikincisi ise cevaptır.

- ARP protokolü için hedefi Broadcast olan ilk paketi seçin.

- Ağaç görünümü kısmında Ethernet II etiketli kısmı seçin ve > sembolüne tıklayın.

- Hedef (destination) satırını seçin.

- Onaltılık sistemdeki broadcast adresi nedir?

- Broadcast adresinin veri görünümü kısmında vurgulandığını gözlemleyin.

- Kaynak ya da hedeften hangisi ilk sıradadır?

- Ağaç görünümü kısmında Adres Çözümleme Protokolüne tıklayın ve > işaretine tıklayarak genişletin.

- Protokolün türü nedir?

- Protokolün boyutu nedir?

- Paket listesi kısmında, broadcast paketinden sonra listelenen ARP yanıt paketini seçin. Ağaç görünümü ve veri görünümü kısmındaki bilgiler buna göre değişecektir.

- İki bilgisayarın iletişim kurması için, hedefin MAC adresi belirlenmelidir. ARP önbelleği tablosunu temizlediğinizden beri bilgisayar tekrar istek göndermek zorunda kaldı.

Sizce bu mekanizma bazı yollarla istismar edilebilir mi?

- Paket listesi kısmında, ilk ping isteğine tıklayın ve Info bölümüne bakın.

- Bu sizin gönderdiğiniz ilk ping. Dört yanıtın yanısıra dört cevap olduğuna dikkat edin.

- Wireshark ping’i göndermek ve cevaplamak için hangi protokolü kullanıyor?

Adım 5: Yakalanan oturumu filtreleyin.

Paket yakalama çok fazla bilgi toplayamasa da yoğun bir ağda, bazen kısa bir sürede binlerce paket almak kolaydır. Aralarında sıralama yapmak oldukça sıkıcı bir iş olabilir. Bu nedenle filtrelerin nasıl kullanıldığını öğrenmek yararlıdır. Filtreler, aradığınız bilgilere erişmenize yardımcı olabilir.

- Filter çubuğunda Filter metin kutusuna tıklayın.

- arp yazın ve ENTER’a tıklayın.

- UYARI: Bu büyük/küçük harfe duyarlı bir komuttur. Eğer siz ARP yazarsanız, kutu kırmızı renkle vurgulanır ve filtre çalışmaz.

- Artık sadece ARP paketleri görüntülenir. Ayrıca filtre kutusuna yazdığınız komut doğruysa arka plan yeşil renkle, söz dizimi yanlışsa kırmızı renkle vurgulanır.

- Bu filtreyle işiniz bittiğinde ve yakalanan tüm paketleri görmek istediğinizde Filtre çubuğunda Clear’ı tıklayın.

- NOT: Filter çubuğunda Expression (ifade) butonu doğru biçimlendirilmiş filtre komutları oluşturmanıza yardımcı olur.

Adım 6: Bir DNS oturumu yakalayın.

Önceki adımlarda ICMP ve alt katman protokollerine bakmak için Wireshark’ı kullandınız. Şimdi UDP trafiğine bakacaksınız.

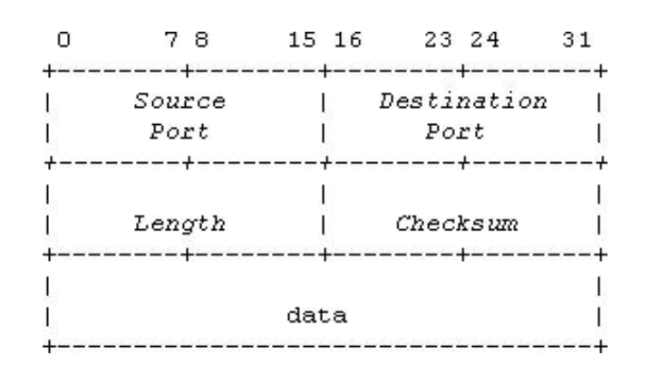

UDP, bir taşıma katmanı protokolüdür. UDP, bağlantısız bir protokoldür. Bu nedenle birkaç hata-kurtarma işlevi vardır ve paket teslim (packet-delivery) garantisi yoktur. UDP önemli ölçüde üst katman protokolünü azaltır. Bu resimde UDP başlık formatı görülmektedir.

Source Port (Kaynak Port): İsteğe bağlı bir alandır. Gönderme işleminin portunu belirtir ve herhangi bir bilginin yokluğunda cevabın dikkate alınması gereken port olarak kabul edilebilir.

Destination (Hedef) Port: Belirli bir internet hedef adresini belirtir.

Length (Uzunluk): Kullanıcı datagramının başlık ve veri de dahil 8-bit olduğunu gösterir.

Checksum: 16-bitlik bir sağlama kontrolü. IP üstbilgisinden, UDP başlığından ve verilerin bir sözde başlık toplamını tamamlar.

DNS oturumu yakalamak için şu adımları izleyin:

- Wireshark’ta Capture | Options’u seçerek ve Start’a tıklayarak yeni bir yakalama oturumu başlatın.

- Komut satırında nslookup google.com yazın ve ENTER tuşuna basın.

- Komut isteminden yanıtı aldıktan sonra Wireshark’ta Capture | Stop’u seçerek yakalamayı durdurun.

Adım 7: DNS oturumunu inceleyin.

Bu noktada bir nslookup komutunu yakalamalısınız. Bu, ARP oturumunda olabilir. Şekil 2-4’teki örneğe bakın.

Şekil 2-4 nslookup alındıktan sonra Wireshark

Şekil 2-4 nslookup alındıktan sonra Wireshark

- Paket listesi kısmında, Protocol sütununda listelenen DNS’e sahip ilk paketi seçin.

- User Datagram Protocol ögesini genişletin.

- Görüntülenen bilgileri gözlemleyin.

- Kaynak portu nedir?

- Hedef portu nedir?

- Checksum değeri nedir?

Adım 8: ARP önbelleğini temizleyin ve bir Telnet oturumu yakalayın.

- Komut isteminde arp -a yazın.

- Eğer girdiler görüyorsanız arp -d yazarak onları kaldırın.

- Wireshark’ta yeni bir yakalama oturumu başlatmak için Capture | Interfaces’ı seçin ve Start’a tıklayın. Sonra Continue Without Saving’e tıklayın.

- Komut satırında telnet 192.168.2.42 yazın ve ENTER’a basın. (metasploitable 2’nin IP adresi)

- Eğer Metasploitable 2’nin IP adresini belirlemediyseniz bir önceki bölümdeki Lab 1.2 laboratuvarına bakınız.

- Eğer telnet komutunun mevcut olmadığına dair bir mesaj alırsanız Windows logo tuşu | Denetim Masası | Programlar | Windows Özelliklerini Aç Veya Kapat’tan Telnet İstemcisi’ni seçerek Tamam’a tıklayın.

- Login ekranında msfadmin yazın ve ENTER tuşuna basın.

- Password ekranında msfadmin yazın ve ENTER tuşuna basın. Parola yazdığınız gibi harfleri görmeyeceksiniz. Bu normal.

- cat /etc/passwd yazarak makinede hangi hesapların olduğunu kontrol edebilirsiniz. Şimdi exit yazarak hesaba giriş yapabilirsiniz.

- Wireshark’ta yakalamayı durdurun.

Adım 9: Telnet oturumunu inceleyin ve kullanımda olan protokolleri belirleyin.

- Paket listesi kısmında Protocol sütununda listelenen TCP’ye sahip ilk paketi seçin.

- Ağaç görünümü kısmında Transmission Control Protocol ögesini genişletin.

- Görüntülenen bilgileri gözlemleyin.

- Kaynak portu nedir?

- Hedef portu nedir?

- Checksum değeri nedir? Doğru mu?

- TCP ve UDP başlıkları arasındaki farklar nelerdir?

- Şimdi filtre kutusunda tcp yazarak sadece TCP bağlantılarını görebilirsiniz.

Adım 10: Windows 10 PC’den çıkış yapın.

Windows 10 PC’de Windows logo tuşu | Oturumu Kapat ile çıkış yapın.

Laboratuvar 2.1 Analiz Soruları

- Bir bilgisayara ping atarken Wireshark hangi protokolü kullanır?

- Siz bir LAN ağının ağ yöneticisisiniz. Ağ trafiğini son 10 dakika boyunca yakaladınız ve binlerce paketin yakalandığını gördünüz. AIM protokolü kullanan paketleri aramaktasınız. İstenilen paketleri nasıl görüntülersiniz?

- Siz bir LAN ağının ağ yöneticisisiniz. Ağ trafiğini yakaladınız ve paketlerin analiz edildiğini gördünüz. Bazı şüpheli paketler görmektesiniz. Bu paketlerin kaynağın IP adresini ve MAC adresini nasıl bulabilirsiniz?

- Oturumu başlatmak için üç-yönlü el sıkışma gerektiren TCP tabanlı üç protokol veya uygulamanın adını yazınız. (HTTP hariç)

- Bağlantısız protokolün dezavantajlarını yazınız.

- Bağlantılı protokolün faydası nedir?

- Bağlantısız protokolün faydası nedir?

Laboratuvar 2.1 Anahtar Terimler Sınavı

Aşağıdaki kelimeleri kullanarak cümleleri tamamlayın:

ACK

Filtre

http

paket

paket teslimi

port

oturum

SYN

SYN/ACK

Üç-yönlü el sıkışma

TCP

UDP

Wireshark

- Wireshark, ağa gönderilen _________________ i yakalar.

- _______________, sadece görmek istediğiniz paketleri gösterecektir.

- _______________ paketi, üç-yönlü el sıkışmanın bitmesini onaylamak için gönderilir ve böylece iletişim başlar.

- _______________, bağlantıya dayalı bir protokoldür ve iletişime onun temeli olarak üç-yönlü el sıkışmayı sağlar.

- _______________, orijinal SYN paketinin alındı onayı için gönderilen pakettir.

- _______________, bağlantısız bir protokoldür.

- UDP, _____________ni garanti etmez.

Lab 2.2: Port Bağlantı Durumu

Netstat, ağ yöneticileri için önemli bir araçtır. Aktif TCP ve UDP bağlantılarını, Ethernet istatistiklerini ve IP yönlendirme tablosunu göstermek için kullanılır. Bir port, durumların herhangi bir numarası olabilir. Bir TCP portu dinleme durumunda (listening state) iken, üç yönlü el sıkışmanın başlatılması ve bitirilmesi için bekler.

Öğrenim Amaçları

Bu laboratuvarı tamamladıktan sonra,

- Geçerli TCP/IP ağ bağlantılarını ve protokol istatistiklerini göstermek için kullanılan komutu öğreneceksiniz.

- Bilgisayarın portları kullanarak çoklu iletişimi nasıl yönetebileceğini anlayacaksınız.

- Netstat komutunun işlevselliğini artırmak için eklenebilen anahtarları listeleyebileceksiniz.

- 10 DAKİKA

Lab 2.2w: Windows Tabanlı Port Bağlantı Durumu

Bu laboratuvarda bir sunucuya FTP ve HTTP bağlantılarını analiz etmek için Windows netstat komutunu kullanacaksınız.

Malzemeler ve Kurulum

Aşağıdakilere ihtiyacınız olacaktır:

- Windows 10

- Windows 2016 Server

Laboratuvar Adımlarına Kısa Bir Bakış

Adım 1: Windows 10 PC’ye ve Windows 2016 Server’a giriş yapın.

Adım 2: Windows 2016 Server makinede açık portları görmek için netstat komutunu kullanın.

Adım 3: Windows 2016 Server makineye Windows 10 makineden FTP ve http bağlantılarını kurun.

Adım 4: Windows 2016 Server makinedeki bağlantılara bakmak için netstat komutunu kullanın.

Adım 5: Windows 2016 Server ve Windows 10 PC’den çıkış yapın.

Laboratuvar Adımları

Adım 1: Windows 10 PC’ye ve Windows 2016 Server’a giriş yapın.

- Windows 10 PC’de giriş ekranındaki Admin ikonuna tıklayın ve parola metin kutusuna adminpass yazın.

- Windows 2016 Server PC’de giriş ekranında CTRL-ALT-DEL tuşlarına tıklayın, kullanıcı adını administrator ve parolayı adminpass olarak girin ve sonra OK’e tıklayın.

Adım 2: Windows 2016 Server makinede açık portları görmek için netstat komutunu kullanın.

Bir sunucu dinleme durumunda birçok port içermektedir. Dinleme durumundaki bir port bağlantı isteğini bekler.

Windows 2016 Server bilgisayarda açık olan portları görüntülemek için aşağıdaki adımları takip edin:

- Komut istemini açın.

- Komut satırında netstat /? Yazın ve ENTER’a basın.

- Ağ bağlantısı için görüntülenen seçenekleri gözlemleyin.

- Hangi seçenek kullanımda olan portları numarayla gösterir?

- Hangi seçenek tüm bağlantıları ve dinleme portlarını listeler?

- Hangi seçenek her bağlantıyı oluşturan programları gösterir?

- Komut satırında netstat -na yazıp ENTER’a basın.

- NOT: Metin ekranın yukarısına kayarsa, Komut İstemi penceresini büyültün ve metnin görünümünü ayarlamak için sağdaki kaydırma çubuğunu kullanın.

- Dinleme durumundaki portları gözlemleyin.

- Dinleme durumunda kaç tane port var?

- FTP ve HTTP için hangi port numaraları kullanılır?

- Bu portlar dinleme durumunda mıdır?

- Neden bu kadar çok açık port var ve hepsinin açık olması gerekli mi?

- Bu açık portlar hakkında kaygılanmalı mısınız?

Adım 3: Windows 2016 Server makineye Windows 10 makineden FTP ve HTTP bağlantılarını kurun.

NOT: Windows 2016 Server makinede IIS sunucusu ve FTP sunucusu yüklü değilse şu adımları izleyin:

- Windows logo tuşu | Server Manager’a tıklayın.

- Add Roles And Features seçeneğini seçin.

- Before You Begin ekranında Next’e tıklayın.

- Select İnstallation Type ekranında Role-based or feature-based installation seçeneğini işaretleyin ve Next’e tıklayın.

- Değişiklik yapmadan Next’e tıklayın.

- Ekranı aşağı kaydırın ve Web Server (IIS) seçeneğine tıklayın.

- Add Features butonuna tıklayın.

- Next’e tıklayın.

- Select Features ekranında XPS Viewer seçeneğini işaretleyin ve Next’e tıklayın.

- Sonraki ekranda Next’e tıklayın.

- Select Role Services ekranında aşağı inin ve FTP Server, FTP Service ve FTP Extensibility seçeneklerini işaretleyin. Next’e tıklayın.

- Install’a tıklayın.

- Kurulum tamamlandığında Close’a tıklayın.

- Service Manager’a gelin.

- Sol üst köşedeki Tools sekmesine tıklayın. Internet Information Services (IIS) ögesini seçin.

- Connetcions’un altında makinenin ismine sağ tıklayın ve Add FTP Site’ı seçin.

- FTP sitesi ismine FTP yazın.

- Physical Path kutusunun yanındaki butona tıklayıp Local Disk (C:)’yi seçin ve OK’e tıklayın.

- Next’e tıklayın.

- IP Address kutusunu 192.168.2.169 olarak değiştirin. SSL sekmesinde No SSL’i seçin ve Next’e tıklayın.

- Authentication için Basic seçeneğini seçin. Allow Access To butonunda All Users’ı seçin.

- Permissions altında Read ve Write’ı işaretledikten sonra Finish’e tıklayın.

- Windows logo tuşu | Control Panel | System And Security | Windows Firewall | Allow An App Or Feature Through Windows Firewall seçeneğine tıklayın. Açılan pencerede FTP Server’a tıklayın ve tüm kutucuklarını işaretleyin.

Windows 10 makinede şu adımları izleyin:

- Windows logo tuşuna tıklayın. Programları Ve Dosyaları Ara kutusuna cmd yazın ve ENTER’a basın.

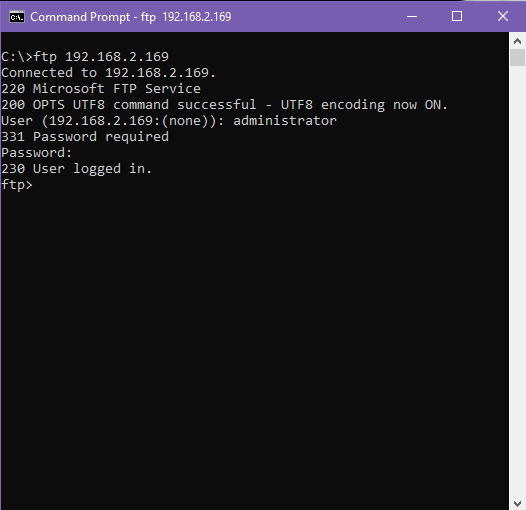

- Komut satırında ftp 192.168.2.169 yazın ve ENTER’a basın.

- Oturum açma ekranında administrator yazıp ENTER’a basın.

- Parola ekranında adminpass yazıp ENTER’a basın.

Sonuçları görmek için komut satırını açık bırakın.

- Web tarayıcısını açın.

- Adres kutusuna 192.168.2.169 yazın ENTER’a basın.

Bazı FTP komutları aşağıda verilmiştir:

- Help: Tüm FTP komutları listesini isteyin.

- ascii: ASCII karakter modunu açar.

- status: Mevcut FTP oturumun nasıl yapılandırıldığını gösterir.

- prompt: Etkileşimli modu açma/kapama için.

- ls: Dizin listeleme ile eş değerdir.

- ls-l: Uzun, ayrıntılı dizin listeleme için.

- pwd: Ekran geçerli dizin adı.

- cd: Dizin değiştirir.

- lcd: Yerel geçerli dizini değiştirme.

- get: FTP sunucusundan dosya indirmek.

- put: Sunucuya dosya yüklemek.

- mget: FTP sunucusundan birden fazla dosya indirmek.

- mput: FTP sunucusuna birden fazla dosya upload-yüklemek.

- binary: İkili modu açın.

- delete: FTP sunucusundan her hangi bir dosya silmek.

- mkdir: FTP sunucusu üzerinde dizin yapmak.

- quit/close/bye/disconnect: FTP sunucusundan bağlantıyı kesmek.

- ! : Bir komutta öncelikle komutu, uzaktan sistem yerine, yerel sistemde yürütmesini sağlar.

Sunucuya dosya yüklemek için komutu girin:

put dosyaadı

Adım 4: Windows 2016 Server makinedeki bağlantılara bakmak için netstat komutunu kullanın.

- Windows 2016 Server makinenin komut satırında netstat yazın.

- Kısa bir aradan sonra, çıkış aşağıdaki gibi gelmelidir.

- NOT: Eğer HTTP bağlantılarını görmezseniz internet tarayıcınızı yenileyin ve komut satırına tekrar netstat yazın.

Aynı makineye iki kez bağlansanız bile port atamaları, HTTP oturumundaki bilgileri FTP oturumundaki bilgilerden ayrı tutar. IP adresi ve port numarası birleşimi soket olarak adlandırılır.

- İyi bilinen porttan (FTP ve HTTP) sunucuya geçici porttan (1023’ten büyük numaralı bir porttan) bağlanın. Adım 2’de listelenen çıkış, yerel makinede 1065 port numarası ve uzak makine port numarası; 21 (FTP) arasındaki bağlantıyı gösterir. Yerel makine, 1068 numaralı porttan 80 numaralı porta (HTTP) bağlıdır.

- netstat’ın çıkışında hangi port FTP’ye bağlıdır?

- netstat’ın çıkışında hangi port HTTP’ye bağlıdır?

Adım 5: Windows 2016 Server ve Windows 10 PC’den çıkış yapın.

- Windows 2016 Server PC’den ve Windows 10 PC’den çıkış yapın.

Lab 2.2l: Linux Tabanlı Port Bağlantı Durumu

Malzemeleri ve Kurulumu

Aşağıdakilere ihtiyacınız olacaktır:

- Kali

- Metasploitable

Laboratuvar Adımlarına Kısa Bir Bakış

Adım 1: Kali ve Metasploitable PC’lere giriş yapın.

Adım 2: Metasploitable PC’deki açık portlara bakmak için netstat komutunu kullanın.

Adım 3: Kali PC’yi kullanarak, Metasploitable PC’ye bir FTP ve HTTP bağlantısı kurun.

Adım 4: Metasploitable PC üzerindeki bağlantılara bakmak için netstat komutunu kullanın.

Adım 5: Bir işlem için portu izleyin.

Adım 6: Kali PC üzerinde GUI’ın oturumunu ve Iceweasel’i kapatın.

Adım 7: Kali ve Metasploitable PC’lerden çıkış yapın.

Laboratuvar Adımları

Adım 1: Kali ve Metasploitable PC’lere giriş yapın.

Kali PC’de oturum açmak için şu adımları izleyin:

- Oturum açma ekranında Diğer’i tıklayın.

- Kullanıcı adı metin kutusuna root yazın ve ENTER’a basın.

- Parola metin kutusuna toor yazın ve ENTER’a basın

Metasploitable PC’de oturum açmak için şu adımları izleyin:

- Giriş ekranında user yazıp ENTER’a basın.

- Parola ekranında, user yazıp ENTER’a basın.

- NOT: Parolayı yazarken herhangi bir karakter göremezsiniz.

Adım 2: Metasploitable PC’deki açık portlara bakmak için netstat komutunu kullanın.

Bir sunucu dinleme durumunda iken birkaç port bulunacaktır. Dinleme durumunda olan bir port, bağlantı kurulması için istek beklemektedir.

- Komut satırında netstat -h yazıp ENTER’a basın.

- Seçenekleri gözlemleyin.

- Hangi seçenek kullanımda olan portları gösterir?

- Hangi seçenek tüm bağlantıları ve dinleme portlarını gösterir?

- Komut satırında netstat -na yazın ENTER’a basın.

- NOT: Metin ekrandan yukarı doğru kayarsa Komut İstemi penceresini büyültün ve metnin görünümünü ayarlamak için sağdaki kaydırma çubuğunu kullanın. Ayrıca SHIFT-PAGE UP veya SHIFT-PAGE DOWN kullanabilirsiniz.

- “dinleme” durumundaki portları inceleyin.

- Kaç tane port dinleme durumundadır?

- Hangi port numaraları FTP ve HTTP için kullanılır?

- Bu portlar dinleme durumunda mı?

- Neden bu kadar çok port açık ve bunların açık olması gerekiyor?

- Bu kadar çok portun açık olmasından dolayı endişelenmeli misiniz?

Adım 3: Kali PC’yi kullanarak, Metasploitable PC’ye bir FTP ve HTTP bağlantısı kurun.

Şimdi, iyi bilinen portlar üzerinden (FTP ve HTTP) geçici portlardan (1023’ten daha büyük sayıdaki portlar) Metasploitable PC’ye bağlanacaksınız. Listelenen çıkış, yerel makinede 1065 portu ile uzak makinedeki 21 (FTP) portu arasındaki bağlantıyı gösterir. Yerel makine, 1068 numaralı porttan 80 numaralı porta (HTTP) bağlanır.

- Şekil 2-5’te gösterildiği gibi Kali PC’de Terminal ikonuna tıklayın.

- Komut satırında ftp 192.168.2.42 yazın ve ENTER’a basın.

- Ad (192.168.2.42:root) msfadmin yazın ve ENTER’a basın.

- Parola için msfadmin yazın ve ENTER’a basın.

Şimdi şu adımları izleyerek sunucudaki bir web sayfasını görüntüleyin.

- Üst kısımdaki Iceweasel simgesine tıklayın.

- Adres çubuğunda, http://192.168.2.42/ yazın ve ENTER’a basın.

Şekil 2-5 Terminal Kabuğu

Şekil 2-5 Terminal Kabuğu

Adım 4: Metasploitable PC üzerindeki bağlantılara bakmak için netstat komutunu kullanın.

- Komut satırında netstat -tn yazın.

- Kısa bir duraklamanın ardından aşağıdaki gibi çıktı alıyor olmalısınız.

- NOT: Bunu ilk kez yaptığınızda 80 numaralı portu göremezseniz, Firefox’u yenileyin ve netstat -tn komutunu tekrar yazın.

Aynı makineye iki kez bağlansanız bile, port atamaları FTP oturumundaki bilgileri Telnet oturumundaki bilgilerden ayrı tutar. IP adresi ve port numarasının birleşimi soket olarak adlandırılır.

- Netstat komutu tarafından görüntülenen çıktıda FTP’ye hangi port bağlı?

- Netstat komutu tarafından görüntülenen çıktıda HTTP’ye hangi port bağlı?

Adım 5: Bir işlem için portu izleyin.

- Komut satırında lsof > ~/lsof yazın ve ENTER’a basın.

- less ~/lsof yazın ve ENTER’a basın.

FTP bağlantısı için işlem kimliği (process ID’si) nedir?

- Komut satırında q yazın ve ENTER’a basın.

- Komut satırında ps -ax yazın ve ENTER’a basın.

Hangi bilgiler FTP işlem kimliği için belirlenmiştir?

Adım 6: Kali PC üzerinde GUI’ın oturumunu ve Firefox’u kapatın.

- Firefox penceresinde sağ üst köşedeki kapatma butonuna tıklayın.

- Kali PC üzerinde Menu | Log Out’u seçin ve tekrar Log Out’a tıklayın.

Adım 7: Kali ve Metasploitable PC’lerden çıkış yapın.

- Metasploitable PC’nin komut satırında logout yazın ENTER’a basın.

- Kali’de sağ üst köşedeki Root simgesine tıklayın ve logout ‘u seçin.

Laboratuvar 2.2 Analiz Soruları

- netstat komutu ne için kullanılır?

- Yalnızca TCP bağlantılarını göstermek için netstat komutu ile birlikte hangi seçeneği kullanırsınız?

- Her protokolün istatistiklerini göstermek için netstat komutu ile birlikte hangi seçeneği kullanırdınız?

- Aşağıdaki netstat komutunun çıktısına bakın ve ne anlama geldiğini açıklayın.

- Aşağıdaki netstat komutunun çıktısına bakın ve ne anlama geldiğini açıklayın.

- Yerel alan ağınıza bağlı bir bilgisayarın yönlendirme tablosuna bakmanız gerekiyor. Yönlendirme tablosunu görüntülemek için hangi komutu kullanırdınız?

Laboratuvar 2.2 Anahtar Terimler Sınavı

kurulan durum (established state)

HTTP

dinleme durumu

netstat

port

oturum

soket

durumlar

TCP bağlantılar

UDP bağlantılar

- Komut satırına girilen_____________________ komutu, bir bilgisayar sistemi üzerindeki aktif bağlantıları görüntüleyebilir.

- 239.39.147:80 ESTABLISHED satırı bilgisayar sisteminde 80 ___________nda aktif bağlantı olduğunu bildirir.

- netstat komutu tarafından görüntülenen ____________ bilgisi, bağlantının mevcut durumunu gösterir.

- Bir IP adresi ve onun portunun birleşimi _____________ olarak adlandırılır.

- netstat -p tcp komutu __________________ ını gösterecektir.