Önemli Not: Bu yazı, Alper BAŞARAN’ın TryHackMe Offensive Pentesting adlı eğitiminden yararlanılarak hazırlanmıştır.

NMAP Script’leri

NMAP’in çeşitli script’leri vardır. NSE (NMAP Scripting Engine) uzantısı ile yayımlanır.

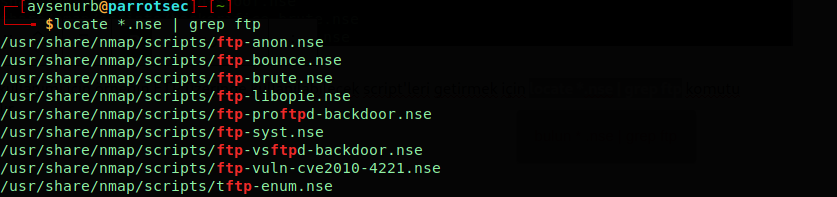

locate *.nse: Bu komut NSE uzantılı bütün dosyaları arar ve getirir.

Script kullanımına örnek olarak; FTP üzerinde kullanılabilecek script’leri getirmek için locate *.nse | grep ftp komutu verilebilir. grep komutu getirilen sonuç içerisinde filtreleme yapmak için kullanılır.

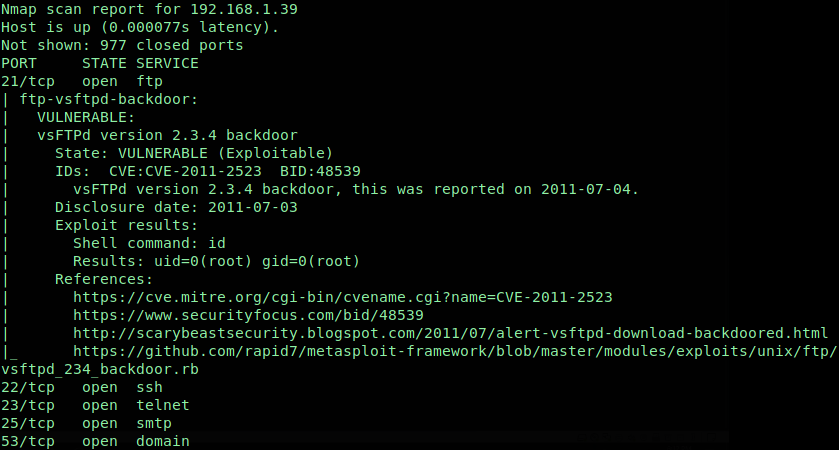

sudo nmap -sS 192.168.1.39 –script=ftp-vsftpd-backdoor.nse: Script kullanımı bu şekildedir. Eğer brute-force saldırılarında kullanıldığı gibi kullanıcı adı parola bilgilerini tutan bir dosya eklenecekse parametre kullanılarak eklenir. Bu komut 21 numaralı FTP portunda çalışan vsftpd’nin arka kapı zafiyetinden etkilenip etkilenmediğini kontrol eder.

Komut, ilk önce en çok kullanılan 1000 porta SYN taraması yapar. Belirttiğimiz güvenlik açığının bulunduğu porta geldiğinde ise önce zafiyetli (vulnerable) olup olmadığını tespit eder. Sonra istismar edilebilir (exploitable) olup olmadığını tespit eder. Daha sonra istismar edilebilen sistemi istismar etmeye çalışır ve başarılı olursa Exploit Results başlığı altında hedef sistemde çalıştırdığı komutu yayınlar. Yani hedef sistem “hack’lenmiş” ya da “hack’lenmeye çalışılmış” olur ki eğer izinsiz yapılıyorsa bu bir suçtur. NMAP script’lerini kullanırken dikkatli olmakta fayda var. Örneğin slowloris zafiyeti karşıdaki web sunucusunu cevap veremez hale getirmektedir. Script’leri kullanmadan önce onların ne yaptığını iyi bilmek gerekir.

TryHackMe Pratik – Vulnversity Makinesi

- VPN bağlantısı yapılır ve makine başlatılır.

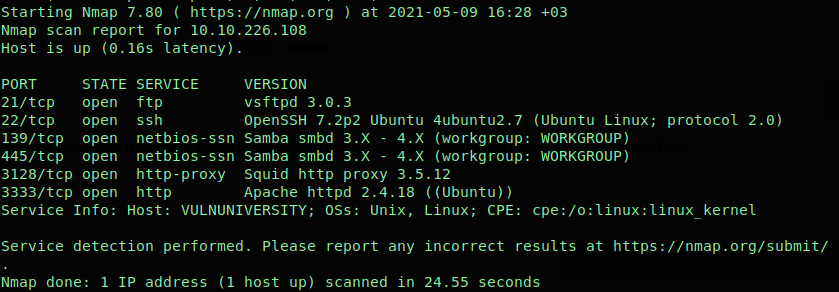

- sudo nmap -sS -p- 10.10.202.72 komutu ile hedef sistemdeki bütün açık portlar taranır. (Şekil 1). Tarama sonucunda 6 portun açık olduğu görülebilir.

- sudo nmap -sV -p 21,22,139,445,3128,3333 10.10.202.72 komutu ile açık portlardaki servisler taranır. (Şekil 2). Tarama sonucunda Squid Proxy servisinin versiyonunun 3.5.12 olduğu görülebilir.

- NMAP’te -p-portNumarasi parametresi belirtilen port numarasına kadar olan portlar taranır.

- NMAP’te -n parametresi, tarama yapılırken DNS’e sorgu gönderilmesini engeller. NMAP, tarama yaparken her seferinde hedef IP ile ilgili herhangi bir bilgisi olup olmadığını öğrenmek için DNS’e sorgu gönderir. Bu da işlemlerin daha yavaş olmasına neden olur. sudo nmap -n -sS -p-100 10.10.202.72 sorgusu ilk 100 portu DNS sorgusu yapmadan SYN tarama yapar.

- sudo nmap -O 10.10.202.72 sorgusu hedef sistem üzerinde çalışan işletim sistemini tespit eder.

- Açık portlar üzerinde çalışan servisler incelendiğinde web sunucusunun 3333 portunda çalıştığı görülebilir. (Şekil 3)

Buradan sonrasında artık GoBuster aracını kullanacağız. GoBuster, directory enumeration (dizin taraması) özelliği olan bir araçtır.

GoBuster, brute-force (kaba kuvvet) yöntemi kullanarak hem alt alan adı hem de klasör tespiti yapabilir.