Bir ağın güvenliğini sağlamak zor bir iştir ve göz önünde bulundurulması gereken birçok husus vardır. Var olan güvenlik açıklarının ve bunlara karşılık gelen tehditlerin farkında olmalıyız ve bu açıklar üzerindeki olabilecek tehdidin davranışını tahmin etmeliyiz. Riski taşımak, hafifletmek veya önlemek için önlemler almalıyız. Bununla birlikte, riski en aza indirgemek ve ağımızın muhtemel saldırganları ile başa çıkmak için planlar geliştirmeliyiz. Ancak, ağımızı saldırganlardan korumadan önce, ağı tanımalıyız ve ideal olarak, onlardan çok daha iyi tanımalıyız. Ağın ne yaptığını ve nasıl yaptığını öğrenmek zorundayız. Bu nedenle ağımızın yetenek ve sınırlamaları hakkında bir anlayış geliştirebiliriz. İşte o zaman hakikaten ağımızın güvenlik açıklarını görebiliriz ve onu korumak için gereken şeyi yapabiliriz. Eğer nasıl çalıştığını bilmezsek koruyamayız.

Bölüm I; aygıtların yerel ağ bağlantısında nasıl iletişim kurduğunu, IP adreslemeyi, yönlendirmeyi (routing), üç-yönlü el sıkışmasını (three-way handshake) ve bazı temel ağ uygulamalarını kapsamaktadır. Ayrıca, ping, arp, nslookup ve Wireshark gibi kitabın geri kalanında kullanılacak araçları da tanıtacaktır.

Bu bölüm, TCP/IP protokol yığınının farklı yönlerini ele alan üç kısma ayrılmıştır. Birinci Kısım, ağ erişimine ve Internet katmanına ilişkin alıştırmaları kapsar. İkinci Kısım, taşıma katmanı ile ilgilenir ve Üçüncü Kısım, uygulama katmanını ele alır. Bu bölümdeki alıştırmaları yaparken, sürekli kendinize şu soruyu sormalısınız: Bu ağ ne tür saldırılara karşı savunmasızdır ve bu saldırılar nasıl engellenir? Çalışma yapısını öğrenirken bir şeylerin nasıl kırıldığını düşünmek garip gibi görünebilir, ancak bu, bir saldırganın düşünce biçimini anlayabilmek için iyi bir fırsattır.

ÇN: Bu dokümanda, bazı kelime ya da kelime gruplarının yanlarında parantez içerisinde İngilizce karşılıkları da mevcuttur. Bunun nedeni, birçok yerde (örneğin CMD’de) bu kelimelerin İngilizcesinin olmasıdır.

Laboratuvarlar

- Lab 1.1 Ağ İş İstasyonu İstemci Yapılandırması

Lab 1.1w Windows İstemci Yapılandırması

Lab 1.1l Linux İstemci Yapılandırması

Lab 1.1 Analiz Soruları

Lab 1.1 Anahtar Terimler Sınavı

- Lab 1.2 Bilgisayar Adı Çözümlemesi

Lab 1.2w Windows’ta Ad Çözümlemesi

Lab 1.2 Analiz Soruları

Lab 1.2 Anahtar Terimler Sınavı

Lab 1.3w Windows’ta IPv6 Temelleri (netsh/ping6)

Lab 1.3 Analiz Soruları

Lab 1.3 Anahtar Terimler Sınavı

BÖLÜM 1- Workstation Ağ Yapılandırması Ve Bağlantısı

Bu bölüm, İletim Denetimi Protokolü/Internet Protokolü (TCP/IP) temelli bir ağda, workstation* bağlantısını kurmak için kullanılan çeşitli komutları ve yöntemleri göstermek üzere tasarlanmış laboratuvar alıştırmaları içerir. Hem Windows hem de Linux tabanlı PC’leri kullanarak ağ bağlantısını elde etmek ve izlemek için gerekli temel bilgileri kapsar. Bu bölümde, iş istasyonundaki ağ ayarlarını değiştirmenize ve izlemenize olanak tanıyan bazı temel komutlar ve araçlar tanıtılacaktır. Bu, bağlantıların nasıl korunacağının öğrenilmesine yönelik ilk adım olarak gereklidir.

“Yürümeden önce emeklemeyi ve koşmadan önce yürümeyi öğrenme” öncülü üzerine kurulmuş olan bu bölüm, emekleme aşamasını temsil eder. Bu bölüm önemlidir çünkü gelişimin sonraki aşamalarında “yürümek” ve “koşmak” için gereken becerileri sağlar.

Laboratuvar kurulumunuza ve diğer faktörlere bağlı olarak, bu kitapta sunulan tüm laboratuvar çalışmalarını gerçekleştirmeniz gerekmez. Bu nedenle, hangi laboratuvar alıştırmalarının sizin için alakalı olduğunu belirlemenize yardımcı olması için, her bir laboratuvar egzersiz numarasına bir harf eklenir: “w” laboratuvarı, Windows ortamı kullanılarak, “l” laboratuvarı Linux ortamı kullanılarak, “m” laboratuvarı Windows ve Linux’un birleşimi kullanılarak oluşturulmuştur ve “i” laboratuvarları ise internet bağlantısı gerektirir.

- NOT: Workstation (İş İstasyonu): Bilgisayar ağında yönetici olmayan bilgisayarlardır. Terminal veya istemci (client) olarak da isimlendirilir. Eskiden sunucu ve istemcinin aynı işletim sistemine sahip olması gerekirken şu anda bu zorunluluk ortadan kalkmıştır.

- NOT: Host (ana) bilgisayarlar ise ağdaki yönetici olan bilgisayarlara verilen addır.

Lab 1.1: Ağ Workstation İstemci Yapılandırması

İki bilgisayarın bir TCP/IPv4 ağında iletişim kurması için (IPv6, daha sonra Lab 1.3’de açıklanacaktır), her iki bilgisayarın da benzeri olmayan bir Internet Protokolü (IP) adresi olmalıdır. Bir IP adresi dört tane sekiz bitlik sayıdan oluşur. IP adresi; ağ adresi (network address) ve düğüm adresi (host address) olarak ikiye ayrılmıştır. Düğümler bilgisayarlar olarak düşünülebilir. Alt ağ maskesi (subnet mask), IP adresinin hangi bölümünün ağ adresi olduğunu ve hangi bölümünün host adresi olduğunu belirler. Yerel alan ağında (Local Area Network-LAN) her bilgisayarın aynı ağ adresi ve farklı bir host adresi olması gerekir. LAN dışında kalan farklı bir ağdaki bir cihaz ile iletişim kurmak, varsayılan bir yönlendirici (gateway) gerektirir. Bir TCP/IP ağına bağlanmak için, normalde dört öğe yapılandırılır: IP adresi (bu hem ağ bölümü hem de düğüm bölümüdür), alt ağ maskesi, bir Alan Adı Sistemi (Domain Name System – DNS) sunucusu için IP adresi ve yönlendirici için IP adresi. Aynı LAN içinde iletişim kurmak için IP adresi ve alt ağ maskesi gerekli iken; diğer ağlarla iletişim kurmak için ise yönlendiriciye ihtiyaç vardır. Farklı sitelere ve ağlara onların alan adlarını kullanarak bağlanmak istiyorsanız, o DNS sunucusunun adresine de sahip olmanız gerekir.

Farklı ağlardaki düğümler arasında iletişim kurarken, paketler, LAN’a bağlı olan varsayılan yönlendirici üzerinden gönderilir. Yönlendirme, IP adresleri kullanılarak yapılır (3. Katmanda gerçekleşir). Bilgisayarlar aynı ağda ise, iletişim kurmak için kaynak IP adresi hedef bilgisayarın Ortam Erişim Denetimi (Media Access Control-MAC) adresine dönüştürülür (2. Katmanda gerçekleşir). MAC adresleri, kartı yapan firmalar tarafından Ethernet kartlarına sabit olarak kodlanır.

IP yapılandırmasını değiştirme yeteneği önemli bir beceridir. Bu laboratuvarda, yapılandırma bilgilerini görüntülemek için Windows’ta ipconfig komutunu ve Linux’te ifconfig komutunu kullanacaksınız. Ardından, IP adresini değiştirmek için; Windows’ta Yerel Ağ Bağlantısı Özellikleri penceresini, Linux’te yine ifconfig komutunu kullanacaksınız.

Bilgisayarlar, ağlar arasında birbirleriyle iletişim kurmak için hem MAC hem de IP adreslerini kullanmaktadır. Bu laboratuvarda, iki bilgisayar birbirleri ile ping mesajları üzerinden “konuşacak”. Ardından, bir makinenin IP ve MAC adresleri arasındaki ilişkiyi göstermek için bir bilgisayarın Adres Çözümleme Protokolü (Address Resolution Protocol-ARP) tablosunu değiştireceksiniz.

Ping (Packet Internet Groper) programı, iki bilgisayar arasındaki bağlantıyı test etmek için kullanılan faydalı bir yardımcı programdır. Ping kelimesi, denizaltıdaki bir sonarın sesinden türetilmiştir ve benzer yolu kullanır. Sabit bir “mesafe” boyunca hedefin varlığını araştırmak için “sinyal” gönderir. İki bilgisayar arasındaki mesafe, Yaşamak İçin Zaman (Time To Live-TTL) kullanılarak ölçülebilir. TTL, geçtiği her yönlendirici için bir azalma gösterir, ayrıca el-aktarma noktası (Hand Off Point) olarak da bilinir. Yönlendirici onu bir saniyeden fazla tutarsa, birden fazla azaltılır, ki bu durum da nadiren geçerlidir. Ping, bağlantıyı test etmek için Internet Denetim İletisi Protokolü (Internet Control Message Protocol-ICMP) kullanır; bu nedenle, ICMP’nin yasaklandığı durumlarda ping yardımcı programı yararlı olmayabilir. Diğer alternatifler mevcut olmasına rağmen ping, genellikle ICMP mesajlarını kullanır.

Bu laboratuvarda ping komutunu kullandığınızda, IP adresini ping hedefi olarak kullanıyor olmanıza rağmen, aslında onun o bilgisayarla iletişim kurmak için kullanılan MAC adresi olduğunu göreceksiniz. IP adresleri, bir ağdaki cihazdan diğer bir ağdaki cihaza veri aktarmak için kullanılırken, MAC adresleri aynı ağdaki bir cihazdan diğerine bilgi göndermek için kullanılır. IP adreslerini ilişkili MAC adreslerine dönüştüren ARP’dir. ARP, ARP ön belleğini (ARP cache) değiştirmek için kullanılan bir TCP/IP aracıdır. ARP ön belleği, ağdaki IP düğümlerinin yakın zamanda dönüştürülmüş MAC adreslerini içerir. ARP protokolünü görüntülemek ve değiştirmek için kullanılan yardımcı program ayrıca ‘arp’ olarak adlandırılır.

Laboratuvarlar ilerledikçe, bilgisayarın iletişim kurmak için MAC adreslerini ve IP adreslerini nasıl elde ettiğini göreceksiniz. Sizin göz önünde bulunduracağınız soru ise şudur: Bilgisayarlar, tüm bu bilgilerin hatasız bir şekilde iletildiğinden nasıl emin olabiliyor?

Öğrenim Amaçları

Bu laboratuvarı tamamladıktan sonra;

- Komut satırından IP adres yapılandırma bilgilerini geri alabilirsiniz.

- ipconfig (Windows için) veya ifconfig (Linux için) komutları ile anahtarları listeleyebilirsiniz.

- Bir ağ kartını belirli bir IP adresini kullanacak şekilde yapılandırmak için Windows grafiksel kullanıcı arayüzünü (GUI) kullanabilirsiniz.

- Makinenizin MAC adresini belirleyebilirsiniz.

- Makinenizin DNS adresi ve yönlendirici adresi de dahil olmak üzere atanan ağ kaynaklarını belirleyebilirsiniz.

- Belirtilen bir IP adresiyle bir ağ kartını yapılandırmak için ifconfig komutunu (Linux için) kullanabilirsiniz.

- İki bilgisayar arasındaki ağ bağlantısını nasıl test edeceğinizi anlayabilirsiniz.

- Ping komutuna eklenebilecek seçenekleri listeleyerek işlevselliğini artırabilirsiniz.

- Bilgisayarda ARP önbelleğini görüntüleyebilir ve yönetmek için arp komutunu kullanabilirsiniz.

Lab 1.1w: Windows İstemci Yapılandırması

Malzemeler ve Kurulum

Aşağıdakilere ihtiyacınız olacaktır:

- Windows 10

- Windows 2016 Server

Laboratuvar Adımlarına Kısa Bir Bakış

Adım 1: Windows 10 PC’yi ve Windows 2016 Server’ı başlatın. Yalnızca Windows 10 PC’ye giriş yapın.

Adım 2: ipconfig komutunu kullanarak ağ kartı yapılandırmasını görüntüleyin.

Adım 3: Windows 10 makinesinin IP adresini değiştirin.

Adım 4: Yeni IP adresini doğrulayın. IP adresinin değiştiğini doğrulamak için ipconfig komutunu kullanın.

Adım 5: Windows 10 makinesinin IP adresini orijinal adresine geri döndürün.

Adım 6: Windows 10 makineden Windows 2016 Server makineye ping atın.

Adım 7: ARP tablosunu görüntüleyin ve değiştirin.

Adım 8: Windows 10 PC’nin oturumunu kapatın.

Laboratuvar Adımları

Adım 1: Windows 10 PC’yi ve Windows 2016 Server’ı başlatın. Yalnızca Windows 10 PC’ye giriş yapın.

Windows 10 PC’de oturum açmak için aşağıdaki adımları izleyin:

- Oturum açma ekranında Yönetici simgesine tıklayın.

- Parola metin kutusuna adminpass yazın ve ENTER tuşuna basın. (buradaki bilgisayarın admin parolası adminpass olarak belirlenmiştir)

Adım 2: ipconfig komutunu kullanarak ağ kartı yapılandırmasını görüntüleyin.

Windows 10 PC’de, ipconfig kullanarak ağ kartı yapılandırmasını görüntüleyin. Bu komut, yöneticilerin ağ kartı ayarlarını görüntülemesine ve değiştirmesine olanak tanır.

- Komut istemini açmak için, Windows logo tuşuna tıklayın; Programları Ve Dosyaları Ara kutucuğuna cmd yazın ve ENTER tuşuna basın.

- Komut istemine ipconfig /? yazın ve ENTER’a basın.

- ipconfig için mevcut seçenekleri gözlemleyin. Tüm bilgileri görmek için ekranı yukarı kaydırmanız gerekebilir.

- Bir yönetici için hangi seçeneklerin en yararlı olacağını düşünüyorsunuz?

- Dinamik Bilgisayar Yapılandırma Protokolü (Dynamic Host Configuration Protocol) sunucusundan bir IP yapılandırması almak için hangi seçeneği kullanırsınız?

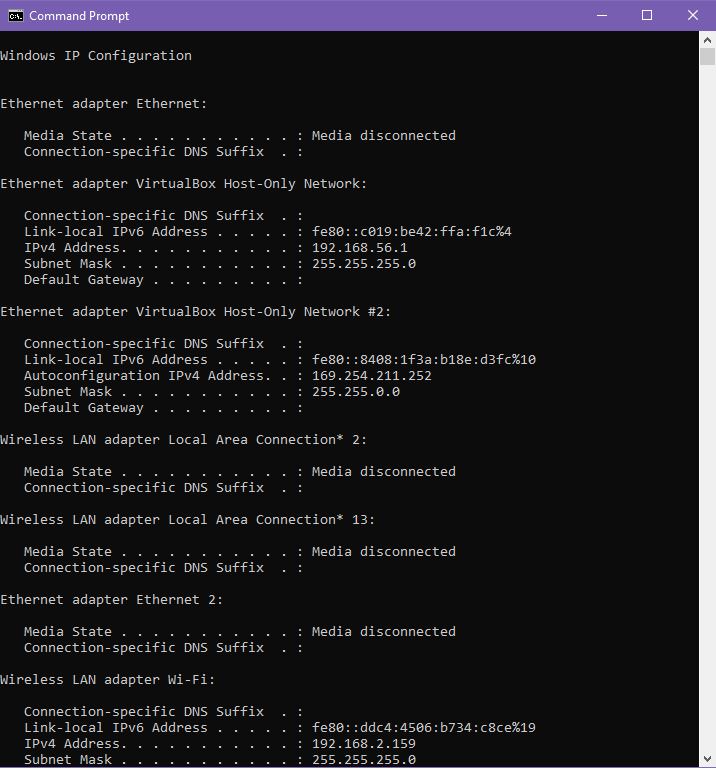

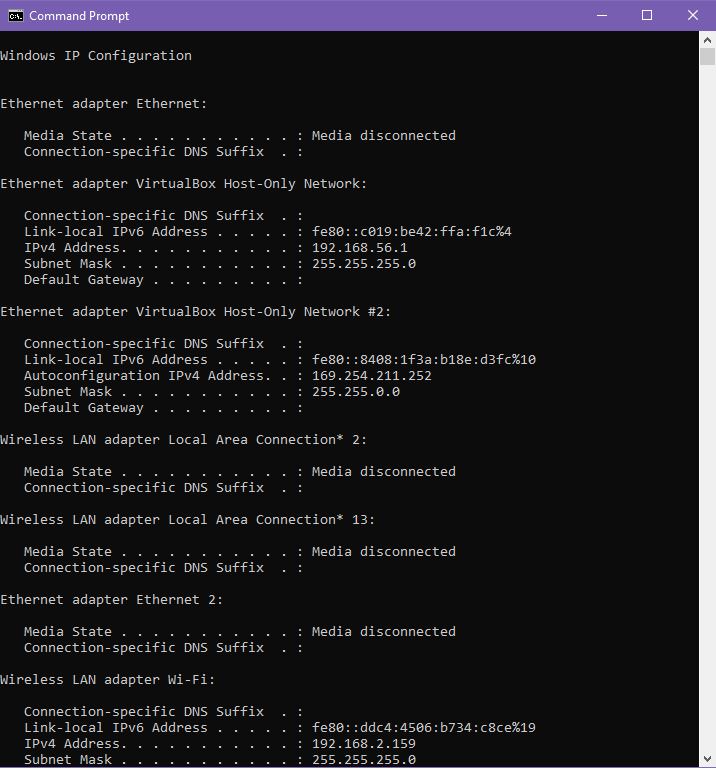

- Şekil 1-1’de gösterildiği gibi ipconfig yazarak ENTER’a basın.

- IP adresiniz nedir?

- Alt ağ maskeniz (subnet mask) nedir?

- Komut satırına ipconfig /all yazın ve ENTER tuşuna basın.

- Yeni bilgileri gözlemleyin.

- Bilgisayarınızın MAC adresi (fiziksel adres) nedir?

- DNS sunucusu adresiniz nedir?

- exit yazın ve ENTER’a basın.

ŞEKİL 1-1 ipconfig komutu

ŞEKİL 1-1 ipconfig komutu

Adım 3: Windows 10 makinesinin IP adresini değiştirin.

Yerel Ağ Bağlantısı Özellikleri iletişim kutusuna erişecek ve IP adresinin host adresi bölümünü değiştireceksiniz.

- Windows logo tuşu | Kontrol Paneli | Ağ ve İnternet | Ağ ve Paylaşım Merkezi’ni tıklayın.

- Adaptör ayarlarını değiştir’e tıklayın.

- Yerel Alan Bağlantısı’na sağ tıklayın ve Özellikler seçeneğini seçin.

- Internet Protokolü Sürüm 4’ü (TCP/IPv4) seçin ve Özellikler’e tıklayın.

- IP Adresi metin kutusunda, Şekil 1-2’de gösterildiği gibi IP adresini görürsünüz. (Ya da görmeyebilirsiniz. Bu durumda ipconfig komutunu kullanarak IP adresinizi öğrenip buraya yazabilirsiniz) Son sekizliği (159) 195 olarak değiştirin.

- Tamam’a tıklayın.

- Yerel Ağ Bağlantısı Özellikleri penceresinde Kapat’a tıklayın.

- Ağ Bağlantıları penceresini kapatın.

ŞEKİL 1-2 Internet Protokolü (TCP/IP) Özellikler penceresi

Adım 4: Yeni IP adresini doğrulayın. IP adresinin değiştiğini doğrulamak için ipconfig komutunu kullanın.

- Komut istemini açmak için, Windows logo tuşuna tıklayın; Programları ve dosyaları ara kutusuna cmd yazın ve ENTER tuşuna basın.

- ipconfig yazıp ENTER tuşuna basın.

- IP adresinizin değiştiğini gözlemleyin.

- exit tuşuna basın.

Adım 5: Windows 10 makinesinin IP adresini orijinal adresine geri değiştirin.

- Windows logo tuşu | Kontrol Paneli | Ağ ve İnternet | Ağ ve Paylaşım Merkezi.

- Adaptör ayarlarını değiştir’i tıklayın.

- Yerel Alan Bağlantısı’na sağ tıklayın ve Özellikler seçeneğini seçin.

- Internet Protokolü Sürüm 4’ü (TCP/IPv4) seçin ve Özellikler’i tıklayın.

- IP Adresi metin kutusunda, Şekil 1-2’de gösterildiği gibi 192.168.2.195 IP adresini görürsünüz. Son sekizliği (195) 159 olarak değiştirin.

- Tamam’a tıklayın.

- Yerel Ağ Bağlantısı Özellikleri penceresinde Kapat’ı tıklayın.

- Ağ Bağlantıları penceresini kapatın.

Adım 6: Windows 10 PC’den Windows 2016 Server’a Ping Atın.

- Windows 10 PC’de Windows logo tuşuna tıklayın; Programları ve dosyaları ara kutusuna cmd yazın ve ENTER tuşuna basın.

- ping yardım dosyasını görüntülemek için, ping /? komutunu yazın ve ENTER tuşuna basın.

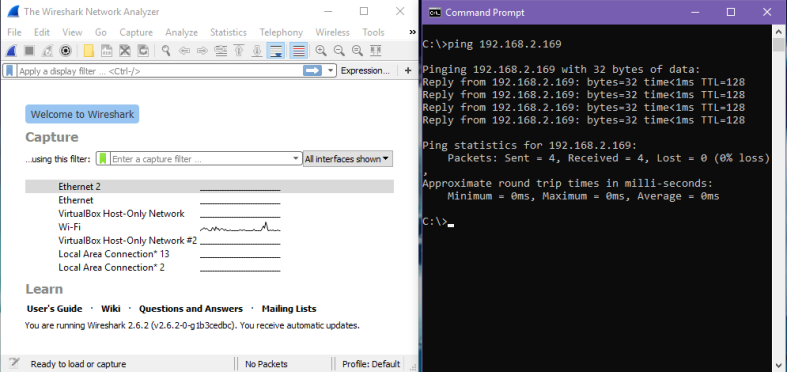

- Windows 2016 Server bilgisayarının IP adresine ping işlemi yapmak için Şekil 1-3’te gösterildiği gibi, komut satırına ping 192.168.2.169 yazın ve ENTER tuşuna basın.

- Görüntülenen bilgileri gözlemleyin.

- Dört yanıt için gözlemlenen zaman değeri nedir?

- TTL Ne görülmektedir?

- Bu sayı ne ifade ediyor?

- Bu yanıtın aslında doğru bilgisayardan geldiğinden nasıl emin olabilirsiniz?

- NOT: Eğer bir ana makineden bir sanal makineye ping atacaksanız, sanal makinenin ağ ayarlarından NAT ağını değil Köprü Bağdaştırıcısı’nı seçmelisiniz. Ayrıca sanal makinenin güvenlik duvarı ayarlarından Dosya Paylaşımı’na izin veren tüm kutucukları işaretleyerek dosya paylaşımına izin vermelisiniz.

- NOT: Eğer iki sanal makine arasında ping işlemi uygulayacaksanız her iki sanal makinenin ağ ayarlarında NAT ağını seçmelisiniz.

ŞEKİL 1-3 Windows ping komutu

- Adım: ARP tablosunu görüntüleyin ve değiştirin.

Windows 10 makinesinde, arp yardımcı programını kullanarak ARP ön belleğini görüntüleyeceksiniz.

- Geçerli Komut İstemi penceresini kapatın.

- Windows logo tuşu | Tüm Programlar | Donatılar’ı tıklayın ve ardından Komut İstemi ‘ne sağ tıklayıp yönetici olarak çalıştırın .

- Yönetici olarak çalıştır’ı tıklayın.

- Kullanıcı Hesabı Denetimi iletişim kutusunda Evet’i tıklayın.

- Komut satırına arp /? yazın ve ENTER tuşuna basın.

- Bu komut için seçenekleri gözlemleyin.

- Hangi komut geçerli ARP girdilerini gösteriyor?

- İpucu: İhtiyacınız olduğunda aynı kelimeyi yalnızca birkaç küçük harfle yazmak için yukarı ok tuşuna basarak yazmış olduğunuz önceki komutu gösterebilirsiniz. Ardından komutu yeni seçeneklerle kolayca değiştirebilirsiniz.

- Komut satırına arp -a yazın ve ENTER’a basın.

- Windows 2016 Server makinesinin MAC adresinin listelendiğine dikkat edin.

- Komut satırına arp -d yazın ve ENTER’a basın. (-d seçeneği ARP önbelleğini siler.)

- Girişleri gözlemleyin. (Listelenen herhangi bir kayıt yoksa endişelenmeyin; bu komutla yalnızca ARP önbelleğinde olanlar silinir.)

- Şekil 1-4’te gösterildiği gibi komut satırına arp -a yazıp ENTER tuşuna basın.

- ARP önbelleğinde artık hiçbir kayıt olmadığını gözlemleyin.

- Komut satırına ping 192.168.2.169 yazın ve ENTER tuşuna basın.

- Komut satırına arp -a yazın ve ENTER tuşuna basın.

- Kayıtları gözlemleyin. MAC adresinin bir kez daha listelendiğine dikkat edin.

- Ping komutu kullanılarak makinenin MAC adresinin ARP önbelleğinde listelenmesi nasıl sağlanır? (Bu, Bölüm 2’deki Lab 2.1, Ağ İletişim Analizi’nde incelenmiştir.)

- Bunun aslında bilgisayarın doğru MAC adresi olduğuna nasıl emin olabilirsiniz?

ŞEKİL 1-4 Windows’ta arp komutu

ŞEKİL 1-4 Windows’ta arp komutu

- Adım: Windows 10 PC’den oturum kapatın.

Windows 10 PC’de şu adımları izleyin:

- Windows logo tuşu | Kapatma oku | Oturumu Kapat.

- Windows iletişim kutusunda Oturumu Kapat’a tıklayın.

Lab 1.1l: Linux İstemci Yapılandırması

Malzemeleri ve Kurulumu

Aşağıdakilere ihtiyacınız olacaktır:

Laboratuvar Adımlarına Kısa Bir Bakış

Adım 1: Kali ve Metasploit PC’leri başlatın. Sadece Kali PC’ de oturum açın.

Adım 2: ifconfig kullanarak ağ kartı yapılandırması görüntüleyin.

Adım 3: DNS adresini belirlemek ve resolv.conf dosyasını görüntülemek için cat komutunu kullanın.

Adım 4: Yönlendiricinin adresini belirlemek için netstat -nr komutunu kullanın.

Adım 5: Bir makinenin ağ yapılandırmasını değiştirmek için ifconfig komutunu kullanın.

Adım 6: ARP tablosunu görüntüleyin.

Adım 7: Metasploitable makineye IP adresi üzerinden ping atarak önbelleği görüntüleyin.

Adım 8: ARP önbelleğini değiştirin ve tekrar ARP önbelleğini görüntüleyin.

Adım 9: Kali PC’den çıkış yapın.

Laboratuvar Adımları

Adım 1: Kali ve Metasploitable PC’leri başlatın. Sadece Kali PC’de oturum açın.

Kali PC’de oturum açmak için şu adımları izleyin:

- Oturum açma ekranında Diğer’i tıklayın.

- Kullanıcı adı metin kutusuna root yazın ve ENTER’a basın.

- Parola metin kutusuna toor yazın ve ENTER’a basın

Adım 2: ifconfig kullanarak ağ kartı yapılandırması görüntüleyin.

- Menü çubuğunda Terminal simgesini tıklayın.

- Komut satırında ifconfig -h yazın ve ENTER’a basın. (Bilgi, ekranı kaydırabilir, metnin tamamını görmek için ÜST KARAKTER tuşuna basılı tutun ve PAGEUP tuşuna basın.)

- Kullanılabilecek farklı seçenekleri gözlemleyin.

- İpucu: Linux’ta birçok komut için, komutun yanına -h (yardım) yazarak komut hakkında bilgi alabilirsiniz. Ayrıntılı bilgi almak için komutun öncesine man komutunu yazıp ENTER tuşuna basarak manuel komutu kullanabilirsiniz. Ana programdan çıkmak için, q yazın.

Bu komutu nasıl kullanabileceğiniz aşağıda açıklanmaktadır:

- Komut satırında, man ifconfig yazın ve ENTER’a basın.

- Sayfayı kaydırmak için YUKARI OK ve AŞAĞI OK tuşlarını kullanın.

- Sayfaya bakmanız bitince çıkmak için q tuşuna basın.

- İpucu: Aynı komutu birkaç kez hafif değişikliklerle yazmanız gerektiğinde, YUKARI OK tuşuna basarak yazmış olduğunuz önceki komutu gösterebilirsiniz. Ardından komutu yeni seçeneklerle kolayca değiştirebilirsiniz.

- Komut satırında ifconfig yazın ve ENTER’a basın.

- Görüntülenen bilgileri gözlemleyin.

- Linux IP adresini nasıl adlandırıyor? Sizin IP adresiniz nedir?

- Linux alt ağ maskesini nasıl adlandırıyor? Alt ağ maskeniz nedir?

Adım 3: DNS adresini belirlemek ve resolv.conf dosyasını görüntülemek için cat komutunu kullanın.

- Komut satırında, cat /etc/resolv.conf yazın ve ENTER’a basın.

- Görüntülenen bilgileri gözlemleyin.

- DNS sunucunuzun adresi nedir?

Adım 4: Yönlendiricinin adresini belirlemek için netstat -nr komutunu kullanın.

- Komut satırında, netstat -nr yazın ve ENTER’a basın. Görüntülenen bilgileri gözlemleyin. Varsayılan yönlendiricinin yapılandırılmamış olduğuna dikkat edin. Laboratuvar çalışmaları için gerekli tüm makineler yalnızca 192.168.2.0 ağında iletişim kuracağından, yönlendiriciye ihtiyaç yoktur. Trafiğin 192.168.2.0 dışında bir ağa gitmesi gerekiyorsa, varsayılan yönlendirici gereklidir.

Adım 5: Bir makinenin ağ yapılandırmasını değiştirmek için ifconfig komutunu kullanın.

- Komut satırına ifconfig eth0 192.168.2.134 yazın ve ENTER tuşuna basın.

- Komut satırına ifconfig yazın ve ENTER’a basın. IP adresiniz değişti mi?

- Komut satırına ifconfig eth0 192.168.2.143 yazın ve ENTER tuşuna basın.

- Komut satırına ifconfig yazın ve ENTER’a basın. IP adresiniz değişti mi?

- İpucu: ifconfig komutu geçerli olan IP adresinin değiştirilmesini bu yöntemle yapar. Makine yeniden başlatıldığında, varsayılan olarak /etc/network/interfaces dosyasındaki yapılandırma ayarına geçecektir. Kalıcı bir değişiklik yapmak için, bir metin düzenleyicisiyle dosyayı değiştirin.

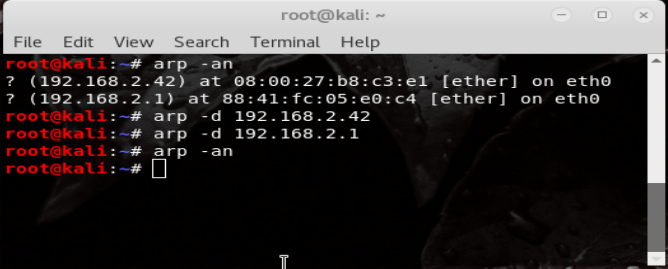

Adım 6: ARP tablosunu görüntüleyin.

Kali makinesinde çalışırken ARP tablosunu arp yardımcı programını kullanarak görüntüleyeceksiniz.

- Komut satırına arp -h yazın ve ENTER’a basın.

- Bu komut için seçenekleri gözlemleyin.

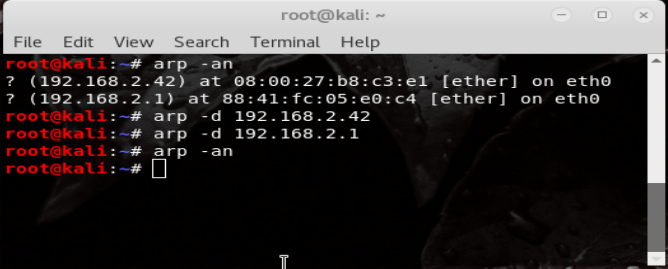

- Komut satırına arp -an yazın ve ENTER’a basın.

- a ve n seçenekleri ne yapar?

- Sizin herhangi bir kaydınız var mı?

Adım 7: Metasploitable makineye IP adresi üzerinden ping atarak önbelleği görüntüleyin.

Kali PC’den Metasploitable sunucu makinesi ile iletişim kurmak için ping yardımcı programını kullanacaksınız.

NOT: Bunları yapmadan önce Metasploitable makineye IP adresi, subnet mask ve yönlendirici adresi atamalısınız. Bunun için şu adımları takip edin:

- Metasploitable makinede oturum açmak için login isteminde msfadmin yazın ve ENTER’a basın.

- Password isteminde msfadmin yazın ve ENTER’a basın. (siz tuşlara basarken hiçbir harf görünmeyecektir. Sorun değil yazmaya devam edin.)

- Komut isteminde sudo su yazarak root olun.

- ifconfig eth0 192.168.2.42 subnetmask 255.255.255.0 up yazın ve ENTER’a basın. (ayarladığınız IP adresinin ana makinenizle aynı ağda olmasına dikkat edin)

- Yönlendirici adresini atamak için route add default gw 192.168.2.159 yazın ve ENTER’a basın. (yönlendirici adresinizin ana makinenizin IP adresi olmasına dikkat edin)

- Komut satırına ping 192.168.100.202 yazın ve ENTER’a basın.

- Ping yanıtlarının, onları durdurana kadar devam edeceğine dikkat edin. Şekil 1-5’te gösterildiği gibi yanıtları durdurmak için CTRL-C tuşlarına basın.

- Görüntülenen bilgileri gözlemleyin.

- icmp_req nedir?

- Yanıtların geri kalanıyla karşılaştırıldığında ilk yanıtın aldığı zamana dikkat edin. Önemli bir fark var mıydı? Öyleyse neden?

- Bu yanıtın aslında doğru bilgisayardan geldiğinden nasıl emin olabilirsiniz?

- Komut satırına arp -an yazın ve ENTER tuşuna basın.

- Kaydı gözlemleyin. Metasploitable makinenin MAC adresinin listelendiğine dikkat edin.

Şekil 1-5 Linux’te ping komutu

Şekil 1-5 Linux’te ping komutu

Adım 8: ARP önbelleğini değiştirin ve tekrar ARP önbelleğini görüntüleyin.

- Komut satırına arp -d 192.168.2.42 yazın ve ENTER tuşuna basın

- Kayıtları gözlemleyin. (Eğer bir kayıt görmüyorsanız, endişelenmeyin; ARP önbelleğindeki işlemleri silmeyi basitleştiriyoruz.)

- Şekil 1-6’da gösterildiği gibi komut satırına arp -an yazın ve ENTER tuşuna basın.

- ARP önbelleğinin artık hiçbir MAC adresine sahip olmadığını gözlemleyin.

- Komut satırına, ping 192.168.2.42 yazın ve ENTER’a basın. Yanıtları durdurmak için CTRL-C’yi kullanın.

- Komut satırına arp -an yazın ve ENTER tuşuna basın.

- Kaydı gözlemleyin. MAC adresinin bir kez daha listelendiğine dikkat edin.

- Ping komutu kullanılarak makinenin MAC adresinin ARP önbelleğinde listelenmesi nasıl sağlanır? (Bu, bir sonraki bölümdeki Lab 2.1, Ağ İletişimi Analizi’nde incelenmiştir.)

- Bunun aslında bilgisayarın doğru MAC adresi olduğundan nasıl emin olabilirsiniz?

ŞEKİL 1-6 Linux’te arp komutu

ŞEKİL 1-6 Linux’te arp komutu

Adım 9: Kali PC’den çıkış yapın.

- Sağ üst köşede root’a ve Kapat’a tıklayın.

- Sistemi Kapat? iletişim kutusunda, Kapat’a tıklayın.

- Not: ARP protokolü ve uygulaması basit bir güvenme özelliğine dayanır. Bu, uygulamada yardımcı olur, ancak sorunlu bir zayıflık katar: ARP istemese de her şeye tamamen güvenir ve inanır.

Laboratuvar 1.1 Analiz Soruları

Aşağıdaki soruları cevaplayınız.

- Yerel alan ağına bağlanamayan bir müşterinin bilgisayarında sorun gidermek için çağrıldınız. Yapılandırmayı kontrol etmek için hangi komutu kullanırsınız? Hangi bilgileri ararsınız?

- Yerel alan ağına bağlanabilen, ancak başka bir ağa bağlanamayan bir müşterinin bilgisayarında sorun gidermek için çağrıldınız. Yapılandırmayı kontrol etmek için hangi komutu kullanırsınız? Hangi bilgileri arasınız?

- Bir kullanıcının MAC adresini ve ağ yapılandırma bilgilerini edinmeniz gerekiyorsa hangi komut ve anahtarı girersiniz?

- DNS ve yönlendirici bilgileri de dahil olmak üzere IP ayarlarını yapmak için Windows GUI yardımcı programını kullanarak hangi adımları atarsınız?

- Uzak bir bilgisayara (remote computer) ping atmanız gerek. Uzak bilgisayarın MAC adresini yerel olarak almak MAC adresini nasıl elde edersiniz?

- Bazı ağ trafiği analizi testleri yapmak üzeresiniz. ARP ön belleğinizi temizlemeniz gerekiyor. Bu görevi nasıl yerine getirirsiniz? (Windows ve Linux için)

- Hangi bilgiler kullanıcıya ping dönüşü yapar?

- Bir bilgisayar, bir ARP yayınından aldığı yanıtların doğru olduğundan nasıl emin olur?

Lab 1.1 Anahtar Terimler Sınavı

Aşağıdaki cümleleri tamamlamak için laboratuvarlarda öğrendiğiniz terimleri kullanın:

- Adres Çözümleme Protokolü (ARP)

- ARP önbelleği

- Alan Adı Sistemi (DNS)

- Dinamik Ana Bilgisayar Yapılandırma Protokolü (DHCP)

- Yönlendirici

- Host adresi

- ifconfig

- Internet Denetim İletisi Protokolü (ICMP)

- Internet Protokolü (IP)

- ipconfig

- Ortam Erişimi Denetimi (MAC) adresi

- Ağ adresi

- ping

- conf

- Alt ağ maskesi

- Yaşama Zamanı (TTL)

- İletim Kontrol Protokolü/Internet Protokolü (TCP/IP)

- IP harfleri __________________anlamına gelmektedir.

- _____________, kartı oluşturan şirket tarafından atanan ağ arabirim kartınızın fiziksel adresidir.

- ipconfig /renew, _______________ sunucusundan alınan bir IP adresini yeniler.

- Bir makineyi internete bağlamak için gereken dört öğe _______________ adresi, __________________ adresi, ___________________ ve _______________ adresidir.

- ____________________, host adresini ve ağ adresini bir IP adresinden ayırmak için kullanılır.

- ____________________, Linux’te DNS sunucusu adreslerini içeren dosyadır.

- _______________ komutu, Linux’te metin dosyalarının içeriğini görüntülemek için kullanılır.

- ___________________, Linux’te ağ bağlantısını sınamak için kullanılan komuttur.

Lab 1.2: Bilgisayar Adı Çözümlemesi

IP adreslerini akılda tutmak birçok ağda çok sayıda makine olduğundan zor olabilir. Bu karmaşıklığı çözmemizin bir yolu, Alan Adı Sistemi’nin (Domain Name System-DNS) kullanılmasıdır. DNS, bilgisayarın IP adresini uygun alan adına çevirir.

DNS, host (ana bilgisayar) dosyası adı verilen yerel bir dosyadır. Host dosyası, IPv4 adreslerine karşılık gelen host adlarının listelendiği bir dosyadır. Varsayılan olarak sadece bir tane IP adresi vardır (localhost adresi). Bu da loopback adresine (127.0.0.1) eşdeğerdir.

Eğer host dosyasında hiç IP adresi bulunmazsa bilgisayar, IP adresleri için DNS önbelleğini (cache) ve sonra da DNS sunucusunu sorgular. DNS cache, yakınlarda kullanılan iki parçadan oluşan IP adreslerinin yerel bir kopyasını tutar. Eğer önbellekte hiç ad yoksa doğrudan bir DNS sunucusuna istek gönderilir. Eğer DNS sunucusu veri tabanında hiç IP adresi bulunmazsa, DNS sunucusu, bu bilgi için diğer DNS sunucularına sorabilir. DNS sunucuları adlandırma yetkilileri tarafından belirli bir hiyerarşik yapıda düzenlenmektedir. Kullanımı sona eren sunucular en sonda yer alır. Bu, IP adreslerinin adlarının çözümlenmesi için uygun bir yöntemdir.

Tam Yetkili Alan Adı (Fully Qualified Domain Name-FQDN), ağdaki bir hostun belirlenmesi için kullanılan nokta ile ayrılmış bir isimdir. FQDN, host adının yanısıra, onun alan adı ve başka bir alt alan adından meydana gelir. www.somename.com gibi.

Bu laboratuvarda, host dosyasını kullanacak, FQDN kullanarak bağlantıyı test edecek ve nslookup komutunun işlevselliğini keşfedeceksiniz.

Öğrenim Amaçları

Bu laboratuvarı tamamladıktan sonra

- Loopback adreslerinin ağ kartını test etmek için nasıl kullanılabileceğini anlayabilirsiniz.

- Temel bir metin editörü kullanarak host dosyasını düzenleyebilirsiniz.

- DNS önbelleğini komut satırından kontrol edebilirsiniz.

- Komut satırından FQDN’i IP adresine, IP adresini FQDN’e çözümleyebilirsiniz.

- Windows ortamında IP adreslerinin içinden adların nasıl çözümlendiğini anlayabilirsiniz.

Lab 1.2w: Windows’ta Ad Çözümlemesi

Malzemeler ve Kurulum

Aşağıdakilere ihtiyacınız olacaktır:

- Windows 10

- Windows 2016 Server

- Metasploitable (DNS sunucusu olarak davranır)

Laboratuvar Adımlarına Kısa Bir Bakış

Adım 1: Windows 10 PC’yi, Windows 2016 Server’ı ve Metasploitable PC’yi başlatın. Yalnızca Windows 10 makineye giriş yapın.

Adım 2: Windows 10 bilgisayardan Windows 10 bilgisayara ping atın.

Adım 3: Host dosyasını görüntüleyin ve değişiklik yapın.

Adım 4: FQDN kullanarak Windows 2016 Server PC’ye ping atın.

Adım 5: nslookup komutu kullanarak IP adresi bilgisini görüntüleyin.

Adım 6: Windows 10 PC’den çıkış yapın.

Laboratuvar Adımları

Adım 1: Windows 10 PC’yi, Windows 2016 Server’ı ve Metasploitable PC’yi başlatın. Yalnızca Windows 10 makineye giriş yapın.

Windows 10 PC’de oturum açmak için aşağıdaki adımları izleyin:

- Oturum açma ekranında Yönetici simgesini tıklayın.

- Parola metin kutusuna adminpass yazın ve ENTER tuşuna basın.

Adım 2: Windows 10 bilgisayardan Windows 10 bilgisayara ping atın.

Windows 10 PC’yi kullanarak, üzerinde çalıştığınız bilgisayara hem loopback (geri dönüş) adresini (127.0.0.1) hem de “localhost” adını kullanarak ping atacaksınız. Bu genellikle ağ arayüz kartının (NIC) ve TCP/IP’nin diğer sorun giderme yöntemlerine geçmeden önce çalışıp çalışmadığını sınamak içindir.

- Loopback adresini kullanarak makineye ping atmak için Windows logo tuşu | Çalıştır‘ı seçin ve cmd yazıp ENTER’a basın.

- Komut satırında ping 127.0.0.1 yazın. ENTER’a basın.

- Görüntülenen bilgileri gözlemleyin.

- Windows 10 bilgisayara localhost kullanarak ping atmak için, komut satırına ping localhost yazın.

- Görüntülenen bilgileri gözlemleyin.

- Bilgisayar localhost adresinin 127.0.0.1 varsayılanı olduğunu nasıl biliyor?

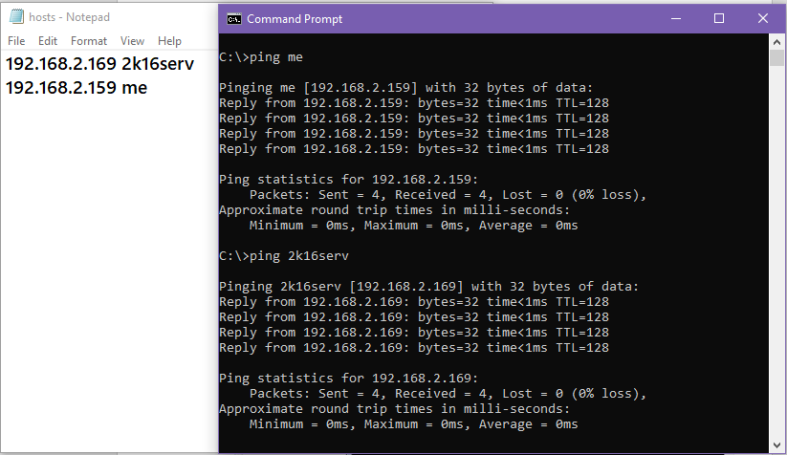

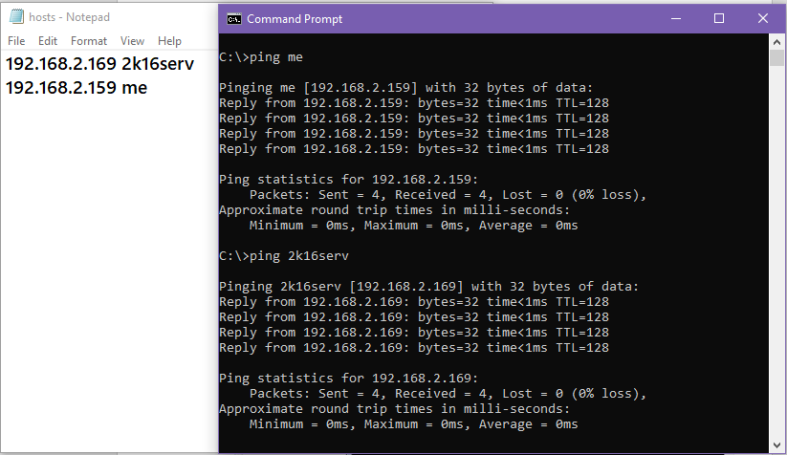

Adım 3: Host dosyasını görüntüleyin ve değişiklik yapın.

Şimdi host dosyasını görüntüleyecek ve değiştireceksiniz. Host dosyası bir ağdaki host (bilgisayar) adlarını ve IP adreslerini listeleyen bir metin dosyasıdır. Küçük bir ağda host dosyası DNS’e alternatif olarak kullanılabilir.

Host dosyasını görüntülemek ve değiştirmek için aşağıdaki adımları izleyin.

- Windows logo tuşu | Programlar | Aksesuarlar ve Notepad’i sağ tıklayıp Yönetici Olarak Çalıştır’ı seçin.

- Kullanıcı Hesabı Denetimi iletişim kutusunda Evet’i tıklayın.

- Dosya | Aç’a tıklayın. Uzantı tipini Tüm Dosyalar için ayarlayın. Ardından C:\windows\system32\drivers\etc\ dizinine gidin ve host dosyasını seçin.

- Görüntülenen bilgileri gözlemleyin.

- Hangi bilgiler orada zaten mevcut?

- Yorumlarınız neler?

- Host dosyasının sonuna aşağıdaki satırları ekleyin. (Şekil 1-7’de gösterildiği gibi):

192.168.2.169 2k16serv (Windows 2016 Server IP)

192.168.2.159 me (Ana bilgisayar IP)

- Dosya | Kaydet’i seçin. Notepad’i kapatın.

Yeni adlara ping atmak için aşağıdakileri uygulayın.

- Komut satırında ping me yazın. Hangi IP adresi geliyor?

- Komut satırında ping 2k16serv yazın.

- Hangi IP adresi geliyor?

- Neden host dosyasını değiştirmek için yönetici haklarının gerektiğini düşünüyorsunuz?

- Bu dosyanın sömürülebileceği bir yol düşünebiliyor musunuz?

Şekil 1-7 Notepad ile host dosyasını değiştirme

Şekil 1-7 Notepad ile host dosyasını değiştirme

Adım 4: FQDN kullanarak Windows 2016 Server PC’ye ping atın.

Windows 10 PC’den Windows 2016 Server makinesi ile iletişim kurmak için ping yardımcı programını kullanacaksınız. DNS önbelleğine bakacak ve bu işlem sırasında nasıl değiştiğini gözlemleyeceksiniz.

- Windows 2016 Server makinesinin IP adresine ping atmak için komut satırına ping 168.2.102 komutunu yazın.

- Bilgileri gözlemleyin.

- DNS önbelleğinin içeriğini kontrol etmek için, ipconfig /displaydns yazın.

- Listede ne görüyorsunuz?

- security.local bir tane var mı?

- Windows 2016 Server bilgisayarına ada göre ping atmak için komut satırında ping win2k16serv.security.local yazın.

- Bilgileri gözlemleyin.

- Bu komut sunucunun IP adresini gösterdi mi?

- Tekrar DNS önbelleğinin içeriğini kontrol etmek için ipconfig /displaydns yazın.

- Bu sefer win2k16serv.security.local girdisi var mı?

- DNS önbelleği nereden geldi?

Adım 5: nslookup komutu kullanarak IP adresi bilgisini görüntüleyin.

Ad çözümlemesini görüntülemek için nslookup komutunu kullanacaksınız. nslookup komutu, FQDN’den bilgisayarın IP adresini keşfetmenize veya IP adresini kullanarak FQDN’i belirlemenize olanak tanır.

Nslookup komutunun mevcut seçeneklerini listelemek için şu adımları izleyin:

- Komut satırında nslookup yazın.

- Komut satırında help yazın.

- NOT: Windows komut satırında bulunan birçok komutun aksine komutun sonuna eklenen /? bu ek nslookup için kullanım bilgilerini sağlamayacaktır.

- Görüntülenen bilgileri gözlemleyin.

- Geçerli sunucu/host seçeneklerinden hangisi görüntülenir?

- Komut satırında exit yazın.

- Windows 10 bilgisayarın IP adresini kontrol etmek için komut satırında şu komutu yazın: nslookup win10.security.local

IP adresi hatasız mı?

- Windows 2016 Server bilgisayarın IP adresini kontrol etmek için Şekil 1-8 ‘de gösterildiği gibi komut satırında şu komutu yazın: nslookup Win2k16serv.security.local

- IP adresi hatasız mı?

- Sunucunun isminin win2k16serv olduğunu ve 2k16serv’ün host dosyasına koyduğunuz isim olduğunu unutmayın.

Şekil 1-8 nslookup komutu

Şekil 1-8 nslookup komutu

- NOT: nslookup komutu bir bilgisayarın tam yetkili alan adını kullanır.

Adım 6: Windows 10 PC’den çıkış yapın.

Windows logo tuşu | Bilgisayarı Kapat | Kapat’a tıklayın.

- NOT: Her ne kadar kolay bir bakış olmasına rağmen, paketin kaynak IP adresi değiştirilebilir (spoofed). Bu yüzden kaynağın asıl IP adresiymiş gibi körü körüne inanılmamalı. Bu, IPv4’ün bir zayıflığıdır ve IP Security (IPsec) kullanımı, Internet Protokolü’nün isteğe bağlı bir bileşenidir.

Laboratuvar 1.2 Analiz Soruları

- Büyük bir ağın yöneticisisiniz. Kullanıcıların web tarayıcılarına kelime yazarak bir web sitesine erişimine izin veren değişiklik yapmak istiyorsunuz. Örneğin, kullanıcının seninsiten.com yerine seninsiten yazarak bu siteye erişmesi gibi. Daha önce yaptığınız laboratuvara göre, verilen örnek için bu nasıl başarılır?

- Bir Windows makinede alan adlarının çözümlenme sırası nasıldır?

- nslooup <IP address> komutunun girilmesi size hangi bilgileri verecektir?

Laboratuvar 1.2 Anahtar Terimler Sınavı

127.0.0.1

DNS önbelleği

Alan Adı Sistemi (DNS)

Tam Yetkili Alan Adı (FQDN)

Host dosyası

IP adresleri

Localhost adresi

Loopback adresi

nslookup

ping localhost

- _____________________ komutu, DNS sorgusu ve sınaması için kullanılan komuttur.

- ______________________komutu, ağ kartının ve TCP/IP’nin yerel bir makinede çalışıp çalışmadığını test eden komuttur.

- FQDN harfleri __________ ___________ __________ __________ anlamına gelir.

- nslookup seninsiten.com komutu FQDN ile ilişkili tüm ____________ ni sunacaktır.

- ______________________, bir zaman periyodu için çözümlenen adların tutulduğu hafızada küçük bir alandır.

- Hangi dosya IP adresleri için bilgisayar adlarını haritalar?

______________________.

Lab 1.3: IPv6 Temelleri

Genellikle TCP veya IP olarak adlandırılan TCP/IP ağı, kullanılan protokolün sürümünü belirtir. Yakın zamana kadar, bunun nedeni herkesin aynı sürümü versiyon 4’ü kullanmasıydı. IPv4’ün eksiklerinden biri adres alanının büyüklüğüdür. Bu erken fark edildi ve 1990’ların sonunda yedek protokol olan IPv6 geliştirildi. IPv6’nın benimsenmesi yavaştı çünkü yakın zamana kadar kullanım için envanterde IPv4 adresleri kalmıştı. IPv4 adres stoklarının yaklaşan sonu hem IPv4 hem de IPv6’nın kullanıldığı işletmelerin taşınmasına neden olmuştur.

IPv4 ile IPv6 protokolleri geriye dönük olarak uyumlu değildir. Benzer olan ancak IPv4 kullanımı sırasında keşfedilen sorunları çözmek için değişmiş birçok yönü vardır. Önemli bir özellik IPv6 standardıyla ilişkili otomatik yapılandırma özelliklerinden biridir. IPv6, IPv4’ün 30 yılında keşfedilen sorunları ele alarak Internet Protokolü’nün erişimini genişletmek için tasarlanmıştır. IP adresi alanı en gözle görülür değişikliktir ancak IP özellikli aygıtların DHCP kullanmadan, güvenlik işlevselliğinin dağıtımı ve hizmet kalitesinin daha kolay yapılandırılması gibi sorunlar da IPv6’ya isteğe bağlı uzantılar olarak (sınırlamalarla) tasarlandı.

ICMPv6’da kayda değer değişikliler ortaya çıkmıştır: ICMP mesajları yönlendirme ile ilgili paket kaybı sorunlarını kontrol etmek için kullanılır. Dolayısıyla, ağda ICMPv6’nın engellenmesi sistemin iletim hatası mesajları almamasına neden olur. ICMP ayrıca IP özellikli cihazların otomatik yapılandırılmasını sağlamak için Komşu Bulma (Neighbor Discovery-ND) ve Komşu Talebi (Neighbor Solicitation-NS) mesajlarını iletmek için kullanılır. ICMP, versiyon 6 ile ayarlanan protokolün tam bir parçası haline gelmiştir.

IPv6, Tablo 1-1’de listelendiği gibi çeşitli adres türlerini desteklemektedir.

Tablo 1-1 IPv6 Adres Türleri

Tablo 1-1 IPv6 Adres Türleri

Link-local unicast (yerel bağlantılı tek noktaya yayın) adresleri, 169.254.0.0/16 IPv4 adres dizisine benzer. Bu adresler otomatik olarak bir arayüze atanır, adreslerin ve Neighbor Discovery’nin otomatik yapılandırılması için kullanılır. Bu adresler yönlendirilmemelidir. Multicast (çoklu yayın) adresleri, IPv4’teki boadcast işlevini yerine getiren adreslerdir. Multicast adresler bağlantıdan siteye kadar çeşitli kapsamlarda tanımlanabilir. Global unicast adresler, belirli bir tek IP adresi ile, multicast adres, bir grup IP adresi ile, anycast adresler ise IPv6 adres gruplarının herhangi bir üyesiyle iletişim kurmak için kullanılır.

Öğrenim Amaçları

Bu laboratuvarı tamamladıktan sonra

- Yeni IPv6 başlıklarını (header) anlayacaksınız.

- Farklı adres biçimlerini anlayacaksınız.

- IPv6 adresleme terimlerini anlayacaksınız.

- IPv4 ile IPv6 trafikleri arasındaki farklılıkları tanıyacaksınız.

Lab 1.3w: Windows’ta IPv6 Temelleri (netsh/ping6)

Malzemeler ve Kurulum

Aşağıdakilere ihtiyacınız olacaktır:

- Windows 10

- Windows 2016 Server

Laboratuvar Adımlarına Kısa Bir Bakış

Adım 1: Windows 10 PC’yi ve Windows 2016 Server’ı başlatın. Yalnızca Windows 10 makineye giriş yapın.

Adım 2: IPv6 ayarlarını doğrulayın.

Adım 3: Windows 2016 Server PC’ye giriş yapın.

Adım 4: IPv6 ayarlarını doğrulayın.

Adım 5: Windows 10 PC’de Wireshark’a giriş yapın.

Adım 6: Windows 10 bilgisayardan Windows 2016 Server bilgisayara ping atın.

Adım 7: Windows 10 bilgisayarda IPv6 adresini değiştirin.

Adım 8: Windows 2016 Server bilgisayarda IPv6 adresini değiştirin.

Adım 9: Wireshark’ta IPv6 ping trafiğini gözlemleyin.

Adım 10: Çeşitli IP adresleri arasındaki haberleşmeyi inceleyin.

Adım 11: Tüm IPv6 biçim durumlarına reset atın.

Adım 12: Windows 10 ve Windows 2016 Server PC’lerden çıkış yapın.

Laboratuvar Adımları

Adım 1: Windows 10 PC’yi ve Windows 2016 Server’ı başlatın. Yalnızca Windows 10 makineye giriş yapın.

Windows 10 PC’de oturum açmak için aşağıdaki adımları izleyin:

- Oturum açma ekranında Yönetici simgesini tıklayın.

- Parola metin kutusuna adminpass yazın ve ENTER tuşuna basın.

Adım 2: IPv6 ayarlarını doğrulayın.

- Komut istemini açın.

- Komut satırında netsh interface ipv6 show address yazın. Şekil 1-9’da gösterilene benzer bir yanıt almalısınız.

- IPv6 adresinizi daha sonra kullanmak üzere kaydedin.

Şekil 1-9 IPv6 Ayarları

Şekil 1-9 IPv6 Ayarları

Adım 3: Windows 2016 Server PC’ye giriş yapın.

Windows 2016 Server PC’de oturum açmak için şu adımları izleyin:

- Oturum Aç ekranında, CTRL-ALT-DEL tuşlarına basın. (sanal makinada giriş ekranına ulaşmak için, pencerenin sağ alt köşesindeki Right Control alanına sağ tıklayarak CTRL-ALT-DEL Ekle seçeneğine tıklayın.)

- Kullanıcı adını administrator ve parolayı adminpass olarak girin. (Kurulum yaparken bu bilgisayar için parola adminpass olarak belirlenmiştir.)

- Tamam’ı tıklayın.

Adım 4: IPv6 ayarlarını doğrulayın.

- Komut istemini açın.

- Komut satırında netsh interface ipv6 show address yazın.

- IPv6 adresinizi daha sonra kullanmak üzere kaydedin.

Adım 5: Windows 10 PC’de Wireshark’a giriş yapın.

- NOT: Wireshark, bir protokol analizcisi ve ağ koklama (sniffing) programıdır. Bölüm 2’de derinlemesine ele alınacaktır.

Windows makinede şu adımları izleyin:

- Windows logo tuşu | Tüm Programlar | Wireshark’ı seçin.

- Wireshark içinde Capture | Options’ı seçin.

- Uygun arayüz için Start’a tıklayın. (örneğin wi-fi ile bağlı olduğum için önce wi-fi’a tıklayarak Start butonuna basın)

- NOT: Uygun arayüz, önceki adımda kaydettiğiniz ilgili IP adresine sahiptir.

Adım 6: Windows 10 bilgisayardan Windows 2016 Server bilgisayara ping atın.

Windows 10 makinede komut penceresine şu komutu yazıp ENTER’a basın: ping -6 [yanına Windows 2016 Server makinenin IP adresi yazılacak]

IPv6 adresi, fe80::146d:ad97:8a6c:d829 gibi bir şeye benzeyecektir. Şekil 1-10’da gösterilene benzer bir cevap almalısınız.

Şekil 1-10 ping -6 komutu

Şekil 1-10 ping -6 komutu

Adım 7: Windows 10 makinesinin IPv6 adresini değiştirin.

- Windows makinede, geçerli Komut İstemi penceresini kapatın.

- Windows logo tuşu | Programlar | Aksesuarlar’ı seçin ve Komut İstemi’ne sağ tıklayın.

- Yönetici Olarak Çalıştır’a tıklayın.

- Evet’i tıklayın.

- Komut satırında netsh interface ipv6 set address “sizin arayüz adınızı yazınız” 2001:db8:1234:5678::3

- netsh interface ipv6 show address yazarak adresi doğrulayın.

- Daha sonra kullanmak üzere IPv6 adresini ve türlerini kaydedin.

- NOT: Arayüz adının bir örneği için Şekil 1-11’e bakabilirsiniz.

Şekil 1-11 IPv6 adresini gösterme ve değiştirme

Adım 8: Windows 2016 Server bilgisayarda IPv6 adresini değiştirin.

- Windows logo tuşu | Programlar | Aksesuarlar’ı seçin ve Komut İstemi’ne sağ tıklayın.

- Yönetici Olarak Çalıştır’a tıklayın.

- Evet’i tıklayın.

- Komut satırında netsh interface ipv6 set address “sizin arayüz adınızı yazınız” 2001:db8:1234:5678::2 (ethernet olmalı)

- netsh interface ipv6 show address komutunu yazarak adresi doğrulayın.

- Daha sonra kullanmak üzere IPv6 adresini ve türlerini kaydedin.

Adım 9: Wireshark’ta IPv6 ping trafiğini gözlemleyin.

Windows 10 PC’de Wireshark çıkışını görüntüleyerek IPv6 ping’ini doğrulayın. Şekil 1-12’de gösterilene benzer bir cevap almalısınız.

Şekil 1-12 Wireshark’ta IPv6 trafiği

- NOT: Filter alanında IPv6’yı belirleyerek ve Apply’i tıklayarak sonuçları yalnızca IPv6 ile ilgili trafiği gösterecek şekilde filtreleyebilirsiniz.

Adım 10: Çeşitli IP adresleri arasındaki haberleşmeyi inceleyin.

Bu adım için, Windows 10’da Wireshark ve ping -6 komutunu ve Windows 2016 Server’da Wireshark ve ping komutunu kullanarak denemeler yapın. Çeşitli IPv6 adresleri arasında iletişim kurmayı inceleyin.

Farklılıklar neler?

Adım 11: Tüm IPv6 biçim durumlarına reset atın.

Her iki makine için de komut istemi penceresinde netsh interface ipv6 reset yazın ve ENTER tuşuna basın.

Adım 12: Windows 10 ve Windows 2016 Server PC’lerden çıkış yapın.

- Windows 10 için, Windows logo tuşu| Bilgisayarı Kapat | Kapat’ı seçin.

- Windows 2016 Server için, Windows logo tuşu | Kapat | Tamam’ı tıklayın.

Laboratuvar 1.3 Analiz Soruları

- Wireshark’ta yakalanan farklı tipteki IPv6 trafiği türleri nelerdir?

- Wireshark’ı kullanarak, bu laboratuvarda gözlemlenen IPv4 ve IPv6 paketleri arasındaki farkları açıklayınız.

Laboratuvar 1.2 Anahtar Terimler Sınavı

anycast adres

global unicast adres

ICMPv6

link-local unicast adres

multicast adresler

Neighbor Discovery (ND)

Neighbor Solicitation (NS)

- __________________ Neighbor Discovery (ND) için kullanılan protokoldür.

- IPv6 adresleri FE80 ile başlayan _________________ i temsil eder.

- IPv6’da yayın mesajları ________________ kullanılarak iletilir.

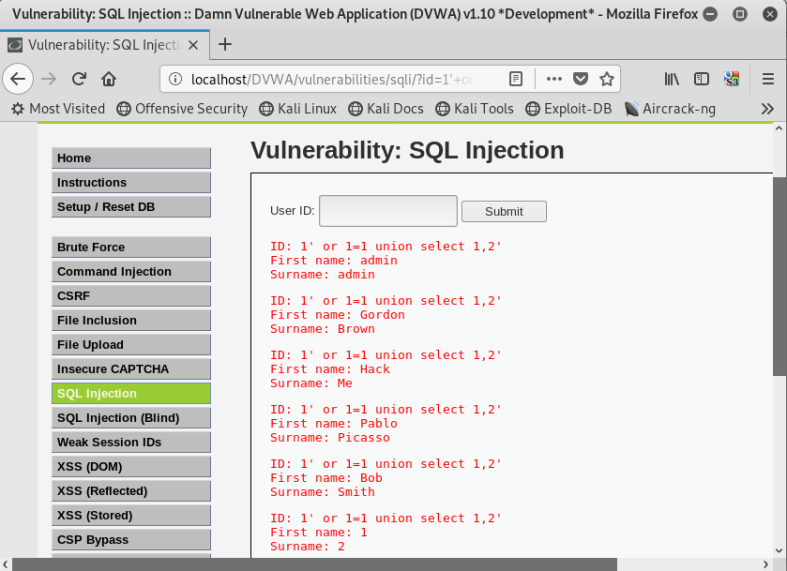

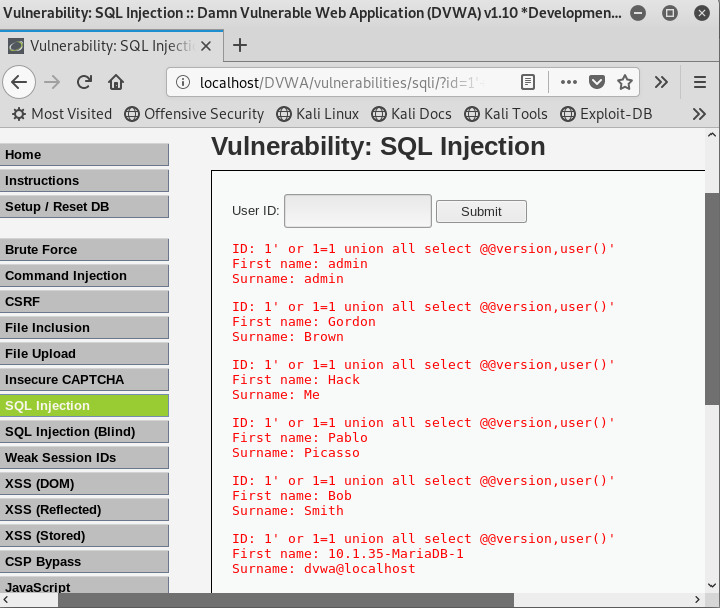

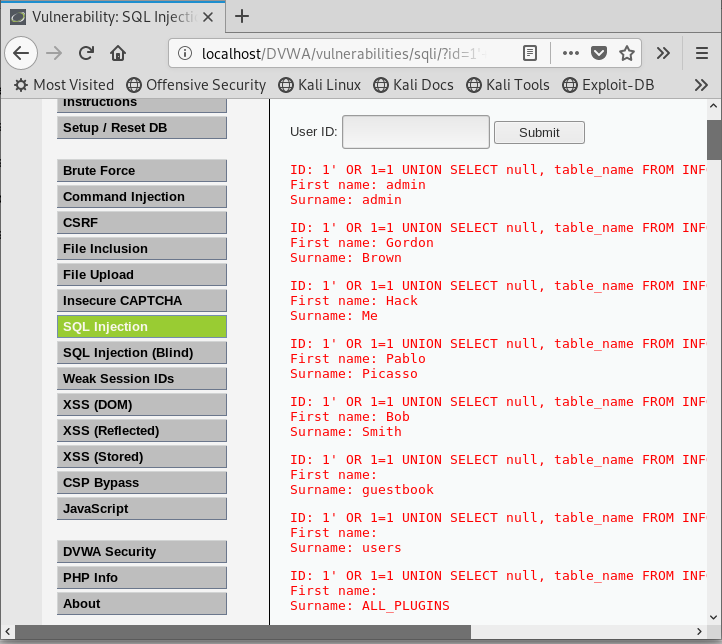

Şekil 5-2 SQL enjeksiyonunun sonuçları

Şekil 5-2 SQL enjeksiyonunun sonuçları

ŞEKİL 1-1 ipconfig komutu

ŞEKİL 1-1 ipconfig komutu

ŞEKİL 1-4 Windows’ta arp komutu

ŞEKİL 1-4 Windows’ta arp komutu Şekil 1-5 Linux’te ping komutu

Şekil 1-5 Linux’te ping komutu ŞEKİL 1-6 Linux’te arp komutu

ŞEKİL 1-6 Linux’te arp komutu Şekil 1-7 Notepad ile host dosyasını değiştirme

Şekil 1-7 Notepad ile host dosyasını değiştirme Şekil 1-8 nslookup komutu

Şekil 1-8 nslookup komutu Tablo 1-1 IPv6 Adres Türleri

Tablo 1-1 IPv6 Adres Türleri Şekil 1-9 IPv6 Ayarları

Şekil 1-9 IPv6 Ayarları Şekil 1-10 ping -6 komutu

Şekil 1-10 ping -6 komutu